Sosyal Mühendislik Saldırılarında Güvenli Aldatma

Bu yazımda “Sosyal Mühendislik saldırılarında güvenli aldatma” konusuna değineceğim. Yahu nedir bu güvenli aldatma konusunu biraz irdeleyelim. Artık herkesin aşina olduğu “cryptolocker (ransomware)” tarzı zararlı yazılımlar neredeyse tüm kurum ve kuruluşlara bir şekilde bulaştırıldı. Benzer konulardan ve eğitimlerden sonra bilgi güvenliği farkındalığı hususunda seviye oldukça artmış durumda. Bu da sosyal mühendislik testlerinde başarı oranını oldukça dip seviyelere çekmekte.

100 kullanıcıdan 60+’sı artık neredeyse fatura maillerine inanmıyor. Tabi bunun arka tarafta bazı sebepleri var. Kullanıcı gözünde, URL alanı yeşil değilse (yani sayfa https değilse) bu sayfa zararlı algısı oluşmuş durumda. Bu algı da testlerin gerçek riski ortaya dökmesine engel teşkil ediyor. Haftada 2-3 test yapıldığını varsayarsak, her test için sertifika alınması da ayrı bir masraf ve süreç olarak karşımıza çıkıyor. Yine aynı örnekten ilerleyecek olursam, haftada 2-3 test yapılmakta ve her test için en az 2-3 domain alındığını varsayarsam maliyetler zaten yeterince fazla oluyor. Buna ek olarak da işin içine SSL sertifikası ücreti ve kurulum süreci de eklenirse maliyet oldukça artacaktır.

Sosyal mühendislik saldırılarında güvenli aldatma konusu da işte bu sebeplerden klavyeye aldım (Klavyeye almak sözcüğü jargonumuza pek uymadı dimi? Yakında alışırız bu sözcüğe de) Sosyal mühendislik için bir domain aldığımızı varsayıyorum. Bu domain için üzerinden kullanıcılara sm mailleri atılması gerekiyor. Bu noktada karşımıza iki sorun çıkacaktır.

- Sahte sayfanın http protokolü üzerinden çalışması gerekiyor

- Gönderilen maillerin “SPAM Gateway” cihaz ya da yazılımına takılmadan kullanıcıya ulaşması gerekiyor

Yukarıda sıraladığım iki madde, bu testlerin başarıya ulaşmasına direkt etki eden maddelerdir. Bu iki maddeyi başarılı bir şekilde gerçekleştirirsek, saldırının başarıya ulaşma şansını ve kurumun farkındalık risklerini de daha iyi ortaya koymuş olacağız.

Birinci maddeyi üst kısımlarda biraz detaylandırmaya çalıştım. İkinci maddeyi ise biraz daha detaylandırma ihtiyacı duyuyorum. SPAM Gateway cihaz ya da yazılımlarının olmadığı kurum neredeyse yok denecek durumdadır. SPAM Gateway kurumların ilk güvenlik yatırımlarının başında geliyor.

Biz, senaryo dâhilinde kullanıcılara göndereceği maillere karar verdik. Domainimizi satın aldık. Satın aldığımız domaini de bir hoşta yönlendirdik. Şimdi ise karşımızda başka bir sorun mevcut. Bu sorun “MX” ve “PTR” kayıtlarının yapılması. Domaini yönlendirdiğimiz host, VPS, cloud bla bla bla web alan servisi üzerinde mail sunucusu olduğunu varsayıyorum. MX ve PTR kayıtlarımızı buraya yönlendirip, mail hesaplarını açtık. Buradan kullanıcılara göndereceğimiz maillerin, kullanıcıların inbox’ı yerine Spam klasörüne düşme ihtimali çok yüksektir. Mail daha kullanıcıya düşmeden golü yemiş olacağız. Doğal olarak kullanıcının özellikle gidip spam klasörünü açmasını, maili okumasını, tıklamasını ya da gönderdiysek zararlı yazılımı çalıştırmasını vs. beklemeyiz.

Tüm bu sorunları düşündüğümüzde sosyal mühendislik testini gerçekleştirmek için daha farklı yollara ihtiyacımız olduğu kaçınılmaz bir gerçek olarak karşımızda duruyor. Yazının devamında bu iki temel sorunu nasıl düzeltebilir ya da atlatabiliriz kısmına madde madde değinmem gerekiyor.

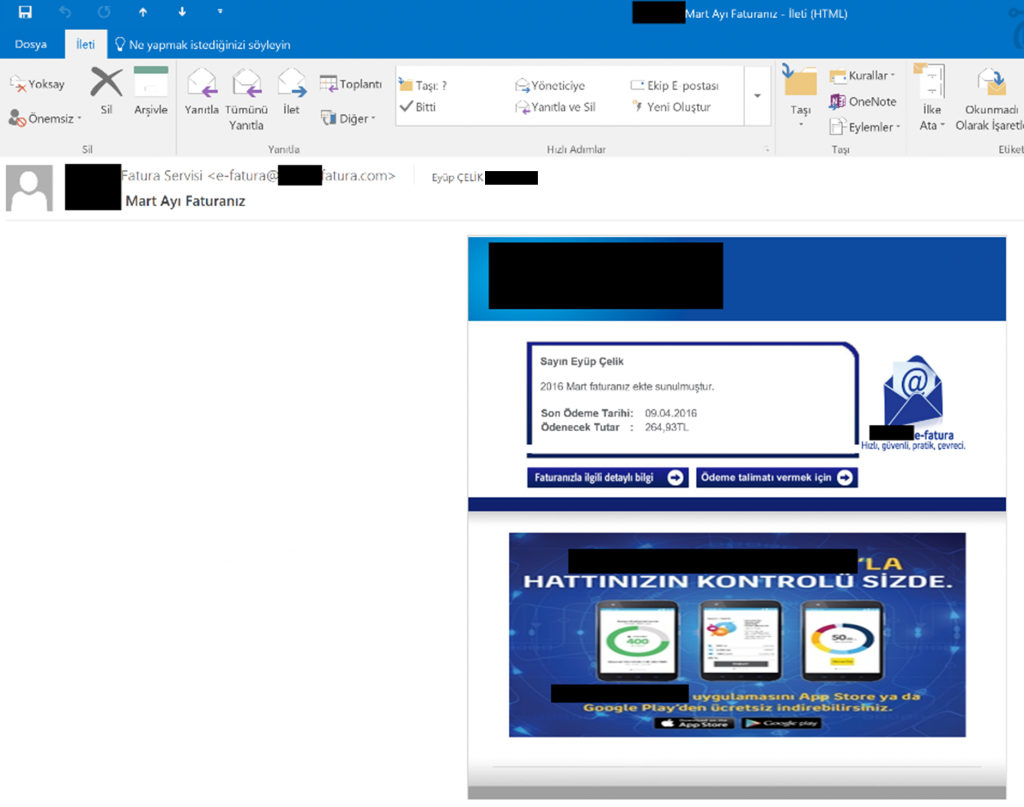

Not: Ekran görüntüleri vb. eklediğim materyaller, uygulamış olduğumuz bir senaryodan alıntıdır. Kurum; Artan cryptolocker saldırıları için çok kere farkındalık eğitimi vermiş ve bu eğitimler işe yaradı mı yaramadı mı sorularına cevap aramaktadır. Bu konuyu daha iyi anlamak ve risk faktörlerini raporlamak için, sosyal mühendislik saldırısı yapmamız istendi. 3 ayrı senaryo için anlaşma sağlandı. Kurum personelinin bir kısmı 3 kategoriye ayrıldı. Her biri için ayrı ayrı sosyal mühendislik senaryolarının uygulanmasına karar verildi. Karşımızda farkındalık eğitimi almış ve riskleri öğrenmiş personeller olduğu bilgisi de bize ayrıca verildi. Böyle bir çalışma için her şeyin dört dörtlük, sorunsuz işlenmesi gerekiyor. Aynı zamanda IT, SPAM Gateway’e girilen kuralların düzgün şekilde çalışıp çalışmadığını da öğrenmek istiyor. Senaryolardan biri; Operatörlerden birisinin sahte sayfasını oluşturmak ve bu sahte sayfa üzerinden fatura maili gönderilmesine yönelikti. Ancak önemle belirtmek isterim ki; bu işin makalesini yazarken kurum adı ve logosunu yazımda paylaştığım için adli yollara başvurabilir. Klavyeye aldığım bir yazı için de mahkemelik olmak istemiyorum. Bu yüzden domain adresini ve logosunun üzerini siyah şeritle kapattım.

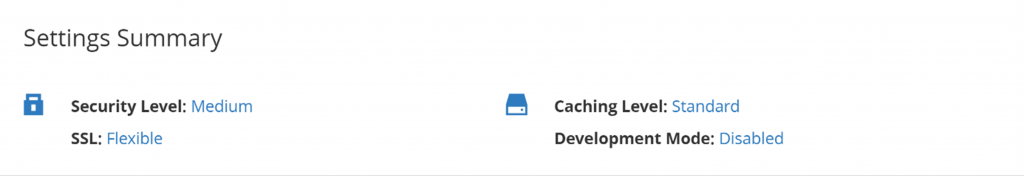

- Domain satın alma işleri başlatılsdı. “xxxfatura.com” adında bir domainin alınması kararlaştırıldı. Domain satın alındıktan sonra, sertifika işini çözmek için CloudFlare hizmetinden yararlanıldı. “Nameserver” olarak CloudFlare’in hesabımıza sağlamış olduğu nameserver’lar kullanıldı. CloudFlare; üzerine alınmış her domain için SSL sertifikası hizmetini de ücretsiz olarak vermektedir.

Domain CloudFlare üzerine alındıktan sonra Resim-1’de görüleceği üzere domain için SSL sertifika hizmeti verdiği görülmektedir.

Bu işlem ile birinci temel sorunu halletmiş olduk. Artık kullanıcı linke tıkladıktan sonra “https://xxxfatura.com” adresini görecektir. URL alanındaki yeşil bölgeyi görüp, sayfaya güvenecektir.

- Bir diğer sorunumuz da SPAM Gateway’i atlatmaktı. Öncelikle bahse konu bu ürünlere takılmamak için, iyi bir mail sunucusuna ihtiyacımız bulunmakta. Kendi mail sunucumuzdan göndermemiz SPAM’e düşme ihtimalimizi yükseltecektir. Göndereceğimiz mailler öyle bir sunucudan gönderilmeli ki, SPAM olarak algılanmasın. Bu soruyu kendimize sorduğumuzda karşımızda kabul görmüş birkaç mail hizmeti veren kurum çıkacaktır. Bunlar; Google Kurumsal Mail, Microsoft Office 365 ve Yandex Kurumsal olacaktır.

Google Kurumsal Mail hizmeti birkaç mail’den sonra SPAM gönderiyorsunuz diye bizi bloklama olasılığı yüksek ve belirli bir limitin (mailbox, mail adet) üstünde de para talep edecektir ve bu da karşımıza ayrı bir süreç olarak çıkacaktır.

Microsoft Office 365’de başka bir hizmet, ancak o da süreç ve maliyet bakımından ihtiyacımızı karşılayamacaktır bu çalışmada.

Geriye tek seçeneğimiz kalıyor o da Yandex Kurumsal (“http://kurum.yandex.com”). Yandex sınırsız mailbox açmamıza olanak veriyor. Bu şu demek; aldığımız domain için sınırsız mail hesabı açabiliriz ve bir mail hesabımız, karşı sunucudan “rejected” yerse hemen başka bir mail oluşturabiliriz. Bunun yanında SMTP vb. servislerden de yararlanabileceğimiz için, mailleri ufak bir script ile gönderebiliriz. Tüm bunlara ek olarak belirtmek isterim ki; Yandex Kurumsal, tek mail hesabından günlük 500 posta atmanıza izin verir. Yani bu şu demek; Mail gönderecek scriptimiz de öyle olmalı ki, her 500 mailde bir gidip bir başka hesabı kullanarak mail atmalı.

Tüm bunlardan sonra “MX” kaydımızı Yandex kurumsal üzerine taşıyıp, mail gönderilecek hesapları (info, fatura, bilgi, faturabilgilendirme, e-fatura bla bla bla) oluşturuyoruz. Bu işlemi de yaptıktan sonra, artık template’imizi kullanıp, kendimize deneme mailleri atıyoruz.

Resim-2’de görüleceği üzere mail inbox’ıma düştü. Mail hesabım Office 365’de olmasına rağmen, SPAM Gateway’leri geçti ve inbox’ıma düştü. Linkler, loglama vb. kısımlar da sorunsuz çalışıyorsa artık bu mailleri kullanıcıya gönderme zamanı gelmiş demektir.

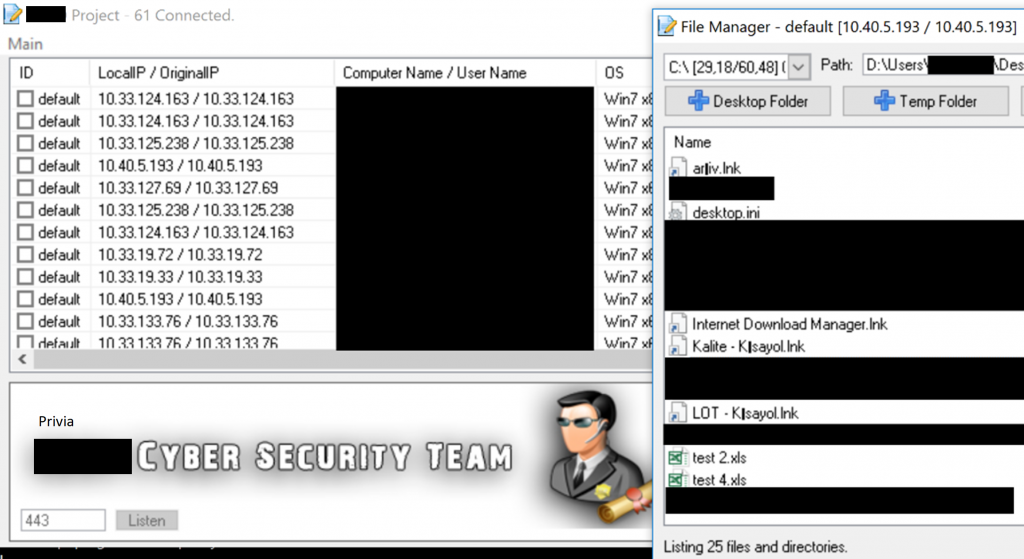

Ve sonuç, senaryo dâhilinde gönderilen zararlı yazılım (IT Ekibinin denetimi ve kontrolü altında) kullanıcılar tarafından çalıştırılmış ve fotoğrafları vb. bilgiler toparlanarak, kuruma raporlanmıştır.

Bu yöntemler ile karşıdaki kullanıcılar Güvenli bir şekilde! Aldatılmış olacaklardır.