MetaSploit Pro ile Kurumsal Ağlarda Sızma Testi

Merhaba arkadaşlar. Daha önceki makalelerimde Metasploit Framework kullanımı ve MetaSploit Framework ile sızma testlerinin nasıl gerçekleştirildiği konularına değinmiştir. Bu makalemizde Metasploit’in lisanslı sürümü olan MetaSploit Pro ile network sızma testlerinin nasıl gerçekleştirileceği hususuna değineceğiz.

Makalenin ön gereksinimleri:

1-) http://www.eyupcelik.com.tr/guvenlik-araclari/metasploit-pro-professional-kurulumu adresinde bulunan MetaSploit Pro kurulum yönergelerini gerçekleştirmiş olmak.

MetaSploit Pro’yu kurduktan sonra http://localhost:3790 adresinden MetaSploit Pro yönetim ekranına erişiyoruz.

Kurulum yönergelerinde belirtmiş olduğumuz kullanıcı adı ve şifre yi ekrana (Resim-01) yazarak login oluyoruz.

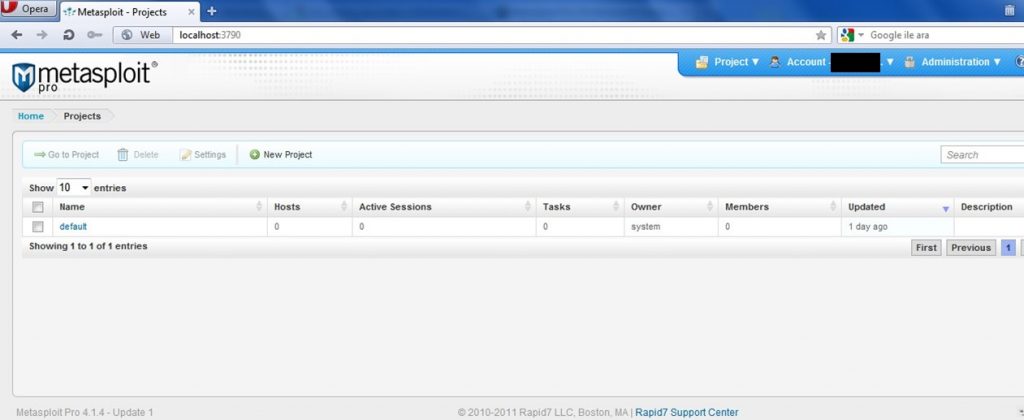

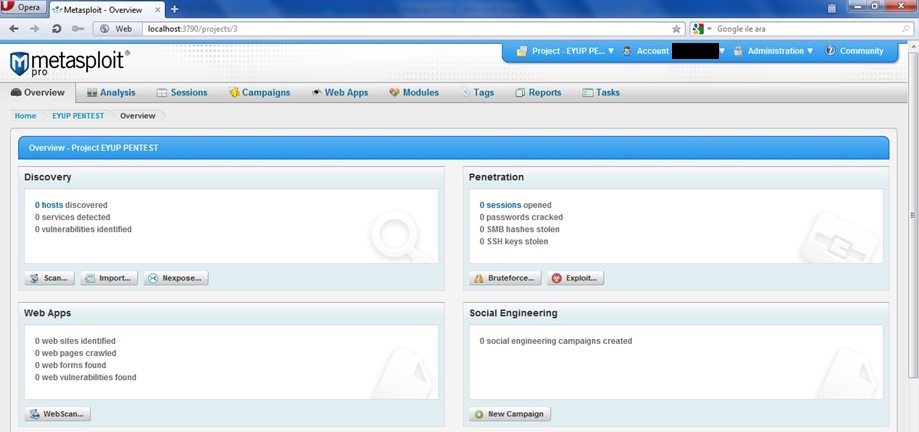

Login olduktan sonra MetaSploit Pro Resim-02’deki gibi açılacaktır. MetaSploit Pro, Project, Account ve Administration olmak üzere 3 ana menüden oluşmaktadır.

Project: Yeni bir penetration (sızma) test gerçekleştirmek üzere kullanılır. Project menüsünden yeni bir test gerçekleştirilebilir, mevcut tarama ya da yapılmış olan tüm taramalar görüntülenerek takip edilebilir.

Account: Giriş yapmış olduğumuz kullanıcı hesabı ile ilgili ayarları yapabileceğimiz menüdür. Bu menüden şifremizi değişebilir, e-mail gibi çeşitli iletişim bilgilerimizi düzeneyebiliriz.

Administation: MetaSploit Pro’nun ana yönetim menüsüdür. Bu menüden MetaSploit Pro’yu güncelleyebilir, kullanıcıları yönetebilir, lisans bilgilerini değiştirebiliriz. Ayrıca bu menüde bulunan Global Settings kısmından da Macro ayarlanabilir (her oturum açıldığında belirli bir işlem yaptırmak için) ve Rapid7 firmasının bir başka zafiyet yönetim sistemi olan Nexpose ile entegrasyon yapılabilir.

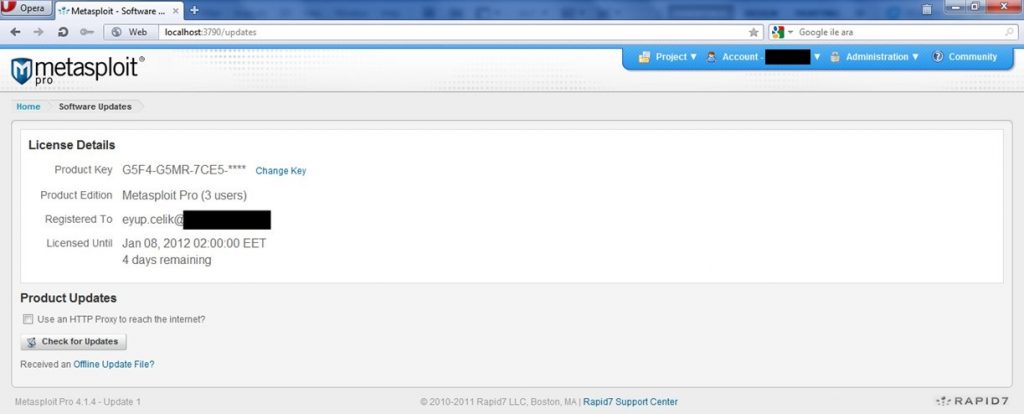

Her zaman olduğunu gibi bir programı çalıştırırken mutlaka güncelleme yapmalıyız. Güncelleme yapmak için Administration menüsünden Software Updates sekmesini açıyoruz.

Software Updates ekranı Resim-03’teki gibi olacaktır. Eğer Proxy sunucusu kullanıyorsanız, Use an HTTP Proxy to reach the internet? Seçeneğini işaretleyip Proxy sunucuna ait bilgileri girip Check for Updates’i tıklayın. Eğer Proxy sunucusu kullanmıyorsanız, herhangi bir işlem yapmadan Check for Updates’i tıklayın.

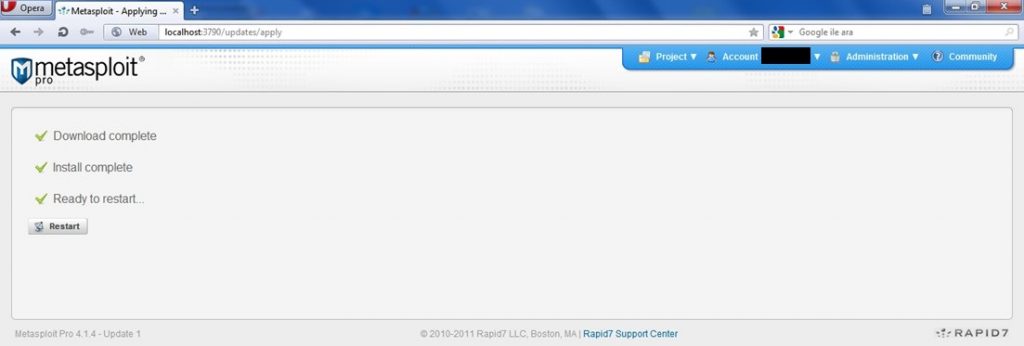

Yeni güncelleme varsa Resim-04’teki gibi uyarı verecektir. Install’u tıklayarak yeni güncellemeyi indirip, kurmasını sağlıyoruz.

Güncellemeler Resim-05’teki gibi indirilip, kurulacaktır. Ardından güncellemelerin aktif olarak çalışabilmesi için MetaSploit Pro kendini yeniden başlatacaktır (Restart). Yeniden başladıktan sonra MetaSploit Pro’yu artık rahatlıkla kullanabiliriz.

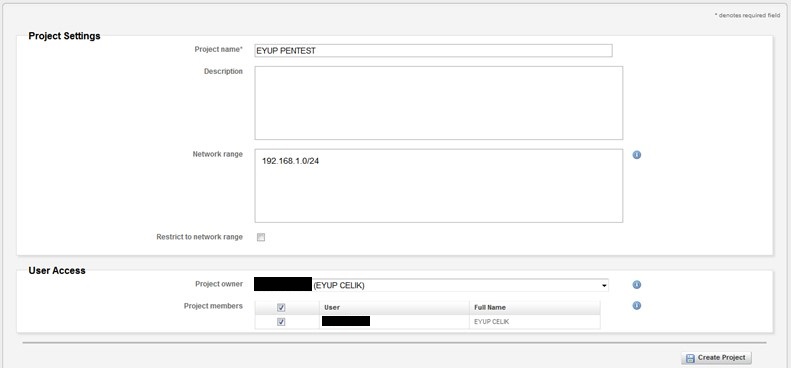

Yeni bir tarama gerçekleştirmek için Project menüsünden Create New Project tabını açıyoruz.

Yeni bir proje ekranı Resim-06’daki gibi olacaktır. Project Name kısmına proje adını yazıyoruz. Description kısmı proje ile ilgili açıklama yapmak için kullanılır. Network Range kısmı, tarama yapılacak network aralığını belirtir. 192.168.1.0/24 Maskesi 192.168.1.1 den 192.168.1.255’e kadar olan bütün bilgisayarları kapsar. Yada 192.168.1.1-192.168.1.112 şeklinde yazarak, 192.168.1.1 den 192.168.1.112 ye kadar olan ip aralığındaki cihazları taratabilir. IP Range kısmına taranacak ip adres aralığını yazdıktan sonra, Project owner kısmında projeyi oluşturan kullanıcıyı seçip, Create Project’i tıklıyoruz.

Not: MetaSploit Pro Trial lisansı ile 32 adet bilgisayar taratabilirsiniz.

Create Project’i tıkladıktan sonra Resim-07 ekranı gelecektir. Penetration (sızma) test yapmak üzere bir çok işlemi bu ekranda gerçekleştirebiliriz. Seçtiğimiz network aralığındaki cihazları taramak için Discovery alanındaki Scan’i tıklıyoruz.

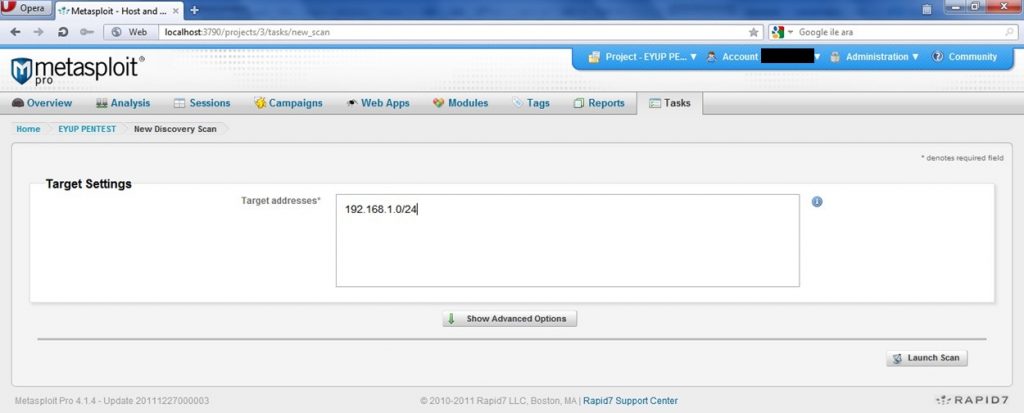

Scan’i tıkladıktan sonra Resim-08 ile karşılaşacağız. Burada herhangi bir değişiklik yapmadan Launch Scan diyebilirsiniz. Eğer WhiteBox pentest (Beyaz Kutu – Şirket içi) yapacaksanız Show Advenced Options’ı tıklayarak Domain bilgileri v.s gibi ince ayarlar yapabilirsiniz.

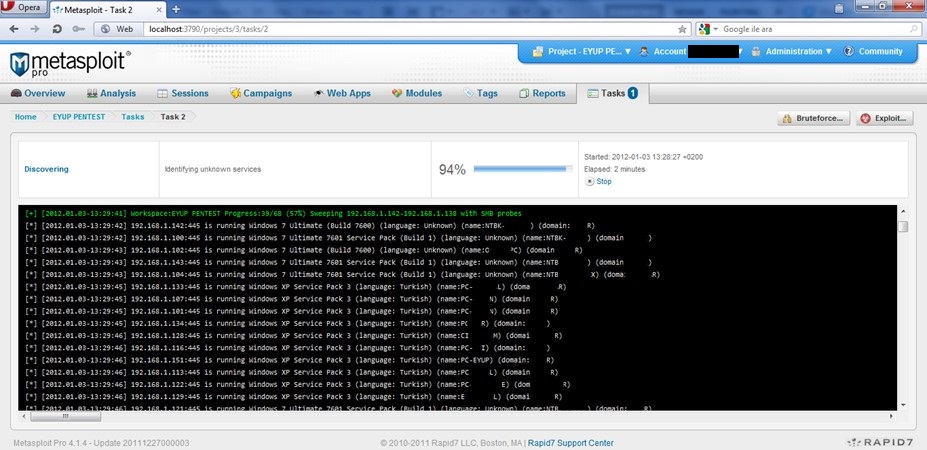

Discovery modülü, Nmap kullanarak networkte bulunan cihazları ve servisleri keşfedecektir. Keşif Resim-09 ve Resim-10 daki gibi olacaktır. Resim-09’daki tarama çıktısını inceleyecek olursak eğer,

[*] [2012.01.03-13:29:46] 192.168.1.151:445 is running Windows XP Service Pack 3 (language: Turkish) (name:PC-EYUP) (domain:……R)

192.168.1.151 ip adresine sahip bilgisayar için 03.01.2012 tarihinde, saat 13:29:46 da taramanın gerçekleştirildiğini, 445 numaralı portun açık olduğunu, Windows XP SP3 Türkçe işletim sistemi kullandığını, Bilgisayar adının PC-EYUP olduğunu ve domain adını öğreniyoruz.

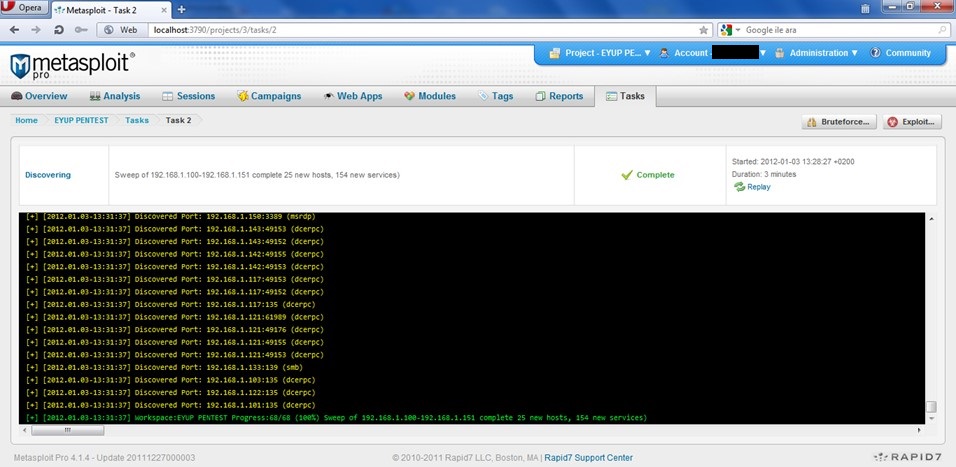

Resim-10’u inceleyecek olursak eğer,

[+] [2012.01.03-13:31:37] Discovered Port: 192.168.1.133:139 (smb)

192.168.1.133 ip adresi için 03.01.2012 tarihinde saat 13:31:37 de tarama gerçekleştirildiğini, bu taramadan 139 nolu portun (SMB) açık olduğunu görüyoruz.

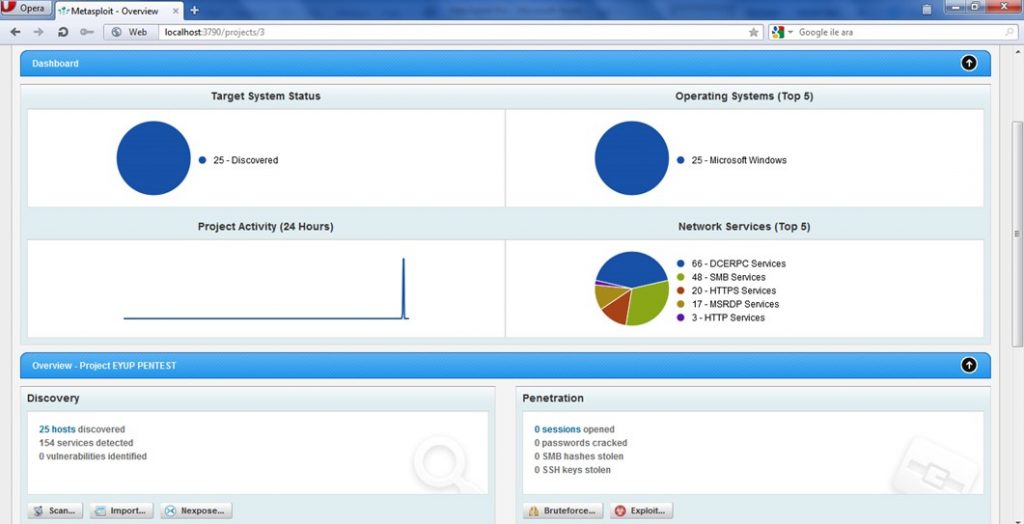

Ana ekrana döndüğümüzde Resim-11 ile karşılaşacağız. Target System Status kısmında 25 adet cihaz tespit ettiğini görüyoruz. Operating System kısmında taranan tüm işletim sistemlerinin Microsoft Windows olduğunu görebiliriz. Discovery kısmında 25 adet cihaz ve bu 25 cihaz üzerinde çalışan 154 adet servis olduğunu görebiliriz.

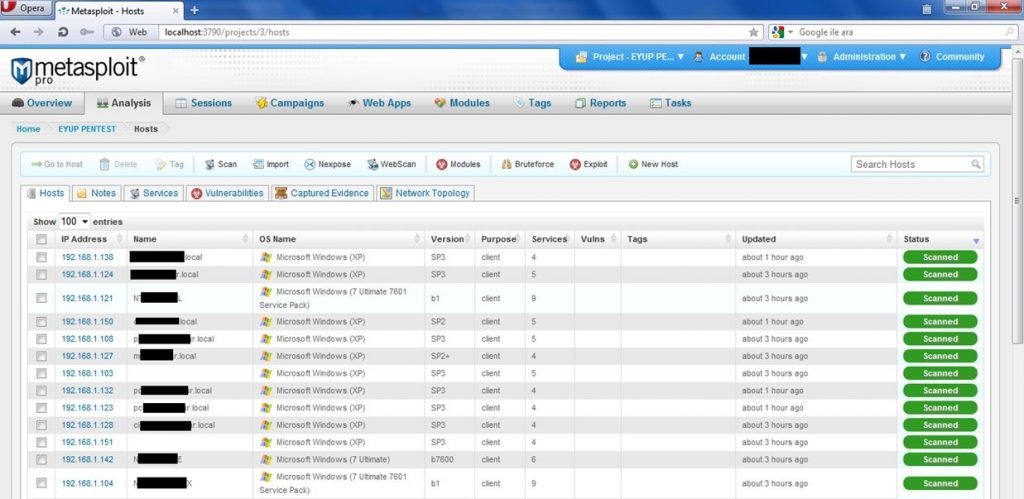

Network’te bulunan cihazların keşif işlemleri bittikten sonra, Discovery kısmında bulunan 25 Host discovered’ı tıklayarak networkte tespit edilen cihazları Resim-12’deki gibi görüntüleyebiliriz.

Sol tarafta bulunan ip adreslerine tıklayarak, networkte tespit edilen cihazlar ile ilgili detaylara ulaşabiliriz.

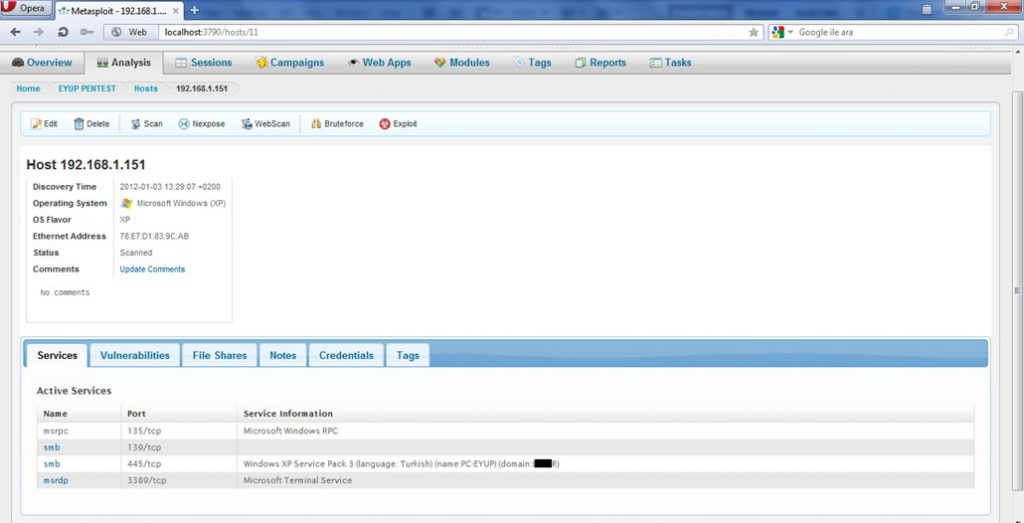

Cihaz detaylarına Resim-13’teki gibi eriştiğimizde, hedef bilgisayarın ip adresi, işletim sistemi, çalışan servisleri, dosya paylaşımları, güvenlik zafiyetleri gibi birçok bilgi görüntülenebilmektedir. Görüntülediğimiz sisteme sızmak için üst tarafta bulunan Exploit seçeneğinden sisteme sızma işlemini başlatabiliriz. Ayrıca sızma işlemini keşfedilen tüm sistemler üzerinde taramak için Resim-11 de bulunan Penetration kısmından Exploit’i tıklayarak sızma işlemini tüm sistemler için test edebiliriz.

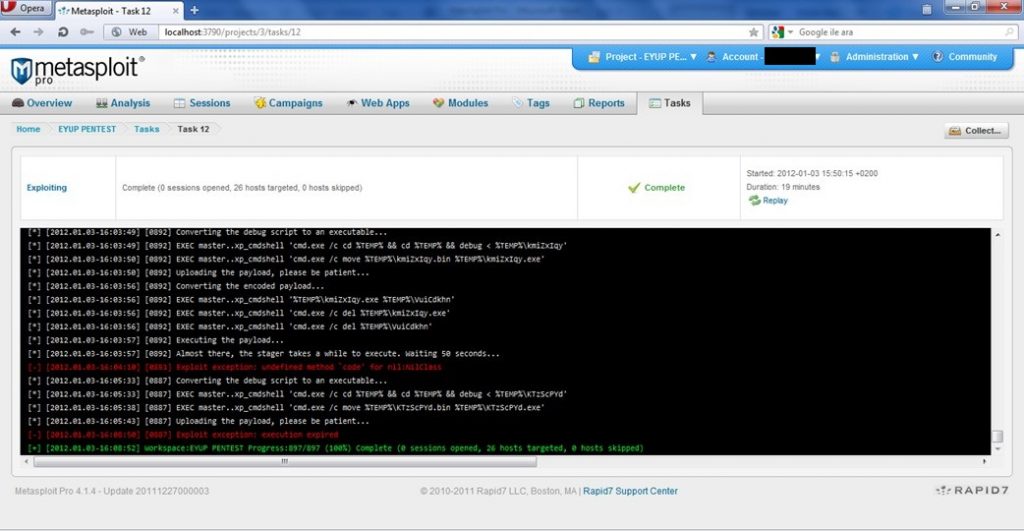

Penetration test Resim-14’teki gibi olacaktır. MetaSploit Pro içerisinde bulunan tüm exploitleri hedef sistemler üzerinde deneyerek sızmaya çalışacaktır. Sızma işlemi gerçekleştirildiğinde her cihaz için bir session oluşturacaktır.

[+] [2012.01.03-16:08:52] Workspace:EYUP PENTEST Progress:897/897 (100%) Complete (0 sessions opened, 26 hosts targeted, 0 hosts skipped)

Tarama çıktısı yukarıdaki gibi olacaktır. Buna göre 26 cihaz taranmış ve 0 session oluşturmuş. Session 1 ve üzeri olduğunda, sızma işleminin gerçekleştirildiğini anlayabiliriz.

Sızılan cihazlara erişmek için üstte bulunan Session menüsü kullanılabilir.

Bir sonraki MetaSploit Pro makalesinde, MetaSploit Pro ile BruteForce saldırısına değineceğim. Güvenli günler…